Что пишут в блогах

- Как правильно задавать вопросы к требованиям?

- Мои 12 недель в году. Часть 26 (Лицензия на ИП и 3-я книжка!)

- Как войти в новый проект: взаимоотношения с командой и пользователями, тестовая лаборатория

- Баги - отдельные задачи или комментарии?

- Митап от Тинькофф “Техтолк инженеров по тестированию” 20 марта 2024

- Опрос: поделитесь мнением про техдолг

- Если вы стали QA-менеджером

- Книга "Баг-трекинг: локализация и оформление дефектов" уже в продаже!

- Топ 30 вопросов на собеседовании на тестировщика ПО (Junior QA)

- Идеальный час

Что пишут в блогах (EN)

- Navigating the Future of Software Development: Embracing Collaborative modelling

- In the era of Accessibility Testing

- What If You Are Not Around?

- Five for Friday – April 5, 2024

- The Possible and Impossible: Mathematical Thinking for Planning

- Looking back at Agile Testing, 15 years on

- Does Test Automation Necessarily Make Our Jobs Easier?

- 10 Bad Reasons Why Companies Don’t Hire Testers

- Judging Developers by GitHub Contributions

- Five for Friday – March 29, 2024

Онлайн-тренинги

-

Автоматизация тестов для REST API при помощи PostmanНачало: 25 апреля 2024

-

Школа для начинающих тестировщиковНачало: 25 апреля 2024

-

Python для начинающихНачало: 25 апреля 2024

-

Азбука ITНачало: 25 апреля 2024

-

Тестирование производительности: JMeter 5Начало: 26 апреля 2024

-

Тестирование REST APIНачало: 29 апреля 2024

-

Логи как инструмент тестировщикаНачало: 29 апреля 2024

-

Автоматизатор мобильных приложенийНачало: 1 мая 2024

-

Автоматизация тестирования REST API на PythonНачало: 1 мая 2024

-

Тестирование мобильных приложенийНачало: 1 мая 2024

-

Автоматизация тестирования REST API на JavaНачало: 1 мая 2024

-

Тестирование безопасностиНачало: 1 мая 2024

-

Инженер по тестированию программного обеспеченияНачало: 2 мая 2024

-

Техники локализации плавающих дефектовНачало: 6 мая 2024

-

Тестирование без требований: выявление и восстановление информации о продуктеНачало: 13 мая 2024

-

Английский для тестировщиковНачало: 13 мая 2024

-

Тестировщик ПО: интенсивный курс со стажировкой (ПОИНТ)Начало: 14 мая 2024

-

Тестирование юзабилити (usability)Начало: 15 мая 2024

-

Регулярные выражения в тестированииНачало: 16 мая 2024

-

Консольные утилиты Android: инструменты тестировщикаНачало: 16 мая 2024

-

SQL: Инструменты тестировщикаНачало: 16 мая 2024

-

Docker: инструменты тестировщикаНачало: 16 мая 2024

-

Git: инструменты тестировщикаНачало: 16 мая 2024

-

Bash: инструменты тестировщикаНачало: 16 мая 2024

-

Charles Proxy как инструмент тестировщикаНачало: 16 мая 2024

-

Chrome DevTools: Инструменты тестировщикаНачало: 16 мая 2024

-

Тестирование веб-приложений 2.0Начало: 17 мая 2024

-

Организация автоматизированного тестированияНачало: 17 мая 2024

-

Школа тест-менеджеров v. 2.0Начало: 22 мая 2024

-

Создание и управление командой тестированияНачало: 23 мая 2024

-

Автоматизация функционального тестированияНачало: 24 мая 2024

-

SQL для тестировщиковНачало: 27 мая 2024

-

Школа Тест-АналитикаНачало: 29 мая 2024

-

Selenium IDE 3: стартовый уровеньНачало: 31 мая 2024

-

Программирование на Java для тестировщиковНачало: 31 мая 2024

-

Погружение в тестирование. Jedi pointНачало: 3 июня 2024

-

Программирование на C# для тестировщиковНачало: 7 июня 2024

-

Аудит и оптимизация QA-процессовНачало: 7 июня 2024

-

Комплексная система подготовки тестировщиков по программе ISTQB FLНачало: 17 июня 2024

-

Selenium WebDriver: полное руководствоНачало: 28 июня 2024

| Тестирование на IDOR-уязвимости |

| 14.02.2019 00:00 |

|

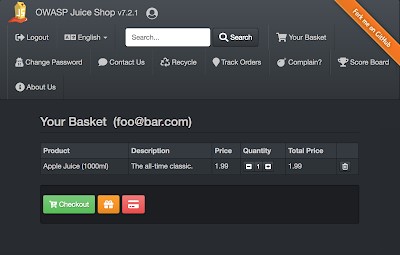

Сегодня мы узнаем, как тестировать на наличие IDOR. IDOR расшифровывается как Insecure Direct Object Reference (небезопасные прямые ссылки на объекты) и подразумевает ситуацию, когда пользователь может успешно получить доступ к странице, данным или файлу, доступа к которым у него быть не должно. Мы обсудим четыре способа, которыми эта уязвимость проявляется, а затем поэксплуатируем ее в тестовом приложении, используя инструменты разработчика Chrome и Postman. Простой способ поискать IDOR – это взглянуть на параметр URL. Допустим, вы клиент онлайн-банка – очень, очень небезопасного банка. Когда вы хотите зайти в учетку, вы авторизуетесь и перемещаетесь на этот адрес: http://mybank/customer/27. Разглядывая URL, можно отметить, что вы – пользователь номер 27. Что будет, если вы измените URL на http://mybank/customer/28? Если вы при этом увидите данные клиента 28, то вы определенно наткнулись на IDOR! Другой легкий способ поискать IDOR – это параметр запроса. Допустим, вас зовут Джон Смит, и вы работаете в компании, которая проводит ежегодное ревью своих сотрудников. Свое ревью вы можете посмотреть, перейдя на http://mycompany/reviews?employee=jsmith. Вам крайне интересно, получила ли ваша коллега, Эми Джонс, ревью получше вашего. Вы меняете URL на http://mycompany/reviews?employee=ajones, и вуаля! У вас есть доступ к ревью Эми. Третий путь поиска IDOR – это попытка пробраться на страницу, к которой у вашего пользователя в норме не должно быть доступа. Если у вашего сайта есть админ-панель, доступная по URL http://mywebsite/admin, которая в норме доступна через меню и видна там, только если у пользователя есть администраторские права, посмотрите, что будет, если авторизоваться обычным пользователем, а затем вручную изменить URL на URL админ-панели. Если вы можете открыть админ-панель, вы нашли IDOR. И, наконец, IDOR-уязвимость может выглядеть как доступ к файлам, к которым у пользователя не должно быть доступа. Допустим, на вашем сайте есть файл userlist.txt с именами и адресами ваших пользователей. Если вы можете авторизоваться как обычный пользователь, а затем успешно перейти на http://mywebsite/files?file=userlist.txt, то ваши файлы не защищены. Давайте посмотрим на IDOR в действии, используя Postman, инструменты разработчика Chrome и прелестный сайт OWASP Juice Shop! OWASP Juice Shop – это приложение, созданное Бьорном Кимминихом для демонстрации наиболее распространенных уязвимостей безопасности. Его можно скачать и запустить локально, зайдя сюда: https://github.com/bkimminich/juice-shop, или, как вариант, получить к нему доступ виртуально: https://juice-shop.herokuapp.com. В рамках этой статьи мы воспользуемся второй ссылкой. Перейдя на сайт через Chrome, создайте для себя логин. Нажмите на кнопку Login слева сверху, а затем на ссылку "Not yet a customer?". Вы можете использовать любую почту и пароль для регистрации (не пользуйтесь реальными!) Авторизуйтесь как новый пользователь, а затем нажмите на любой сок на странице поиска, чтобы добавить его в корзину. Прежде чем смотреть в свою корзину, откройте инструменты разработчика Chrome, нажав на многоточие в правом верхнем углу браузера. Выберите "Дополнительные инструменты", а затем – "Инструменты разработчика". Справа или снизу откроется новое окно. В его навигационной панели вы должны увидеть вкладку "Сеть". Нажмите туда. Этот инструмент отображает все сетевые запросы, сделанные вашим браузером. Кликните на ссылку "Your Basket" в правом верхнем углу страницы Juice Shop. Вы переместитесь в вашу корзину и увидите ранее добавленный сок. Взгляните на секцию "Сеть" в инструментах разработчика. Запрос, который вам нужен, назван просто номером, к примеру, 6 или 7. Нажмите на него, и вы увидите, что URL этого запроса - https://juice-shop.herokuapp.com/rest/basket/<id_вашей_учетки>, а тип запроса – GET. Проскролльте чуть ниже, и вы увидите, что в заголовках запроса авторизация установлена на Bearer, а затем идет длинная строка букв и цифр. Это токен авторизации. Скопируйте из токена все, включая слово Bearer. Теперь перейдем в Postman. Нажмите на плюсик, чтобы создать новый запрос – он должен быть установлен на GET по умолчанию. Введите https://juice-shop.herokuapp.com/rest/basket/<ваш_Id> в поле URL. Теперь перейдите в секцию Headers, и под секцией Key напишите Authorization, а в Value – вставьте строку, которую вы скопировали. Нажмите "Send", и если все сделано верно, в ответе вы увидите вашу корзину. А теперь – танцы! Измените ID учетной записи на другое число, что-нибудь между 1 и 5, и нажмите "Send". Вы увидите содержимое чьей-то чужой корзины! Поздравляю! Вы нашли уязвимость IDOR! |