Что пишут в блогах

- Как правильно задавать вопросы к требованиям?

- Мои 12 недель в году. Часть 26 (Лицензия на ИП и 3-я книжка!)

- Как войти в новый проект: взаимоотношения с командой и пользователями, тестовая лаборатория

- Баги - отдельные задачи или комментарии?

- Митап от Тинькофф “Техтолк инженеров по тестированию” 20 марта 2024

- Опрос: поделитесь мнением про техдолг

- Если вы стали QA-менеджером

- Книга "Баг-трекинг: локализация и оформление дефектов" уже в продаже!

- Топ 30 вопросов на собеседовании на тестировщика ПО (Junior QA)

- Идеальный час

Что пишут в блогах (EN)

- Testing ChatGPT’s Programming “Skills”

- Navigating the Future of Software Development: Embracing Collaborative modelling

- Learning the hard way, experience

- Inevitability of Bugs: An Example

- It’s Not About the Artifact

- In the era of Accessibility Testing

- The End of Search as We Know It

- What If You Are Not Around?

- Some takeaways from the Software Teaming 2024 conference

- Some things to consider when implementing contract testing

Онлайн-тренинги

-

Тестирование REST APIНачало: 29 апреля 2024

-

Логи как инструмент тестировщикаНачало: 29 апреля 2024

-

Автоматизатор мобильных приложенийНачало: 1 мая 2024

-

Автоматизация тестирования REST API на JavaНачало: 1 мая 2024

-

Автоматизация тестирования REST API на PythonНачало: 1 мая 2024

-

Тестирование безопасностиНачало: 1 мая 2024

-

Тестирование мобильных приложенийНачало: 1 мая 2024

-

Python для начинающихНачало: 2 мая 2024

-

Азбука ITНачало: 2 мая 2024

-

Инженер по тестированию программного обеспеченияНачало: 2 мая 2024

-

Техники локализации плавающих дефектовНачало: 6 мая 2024

-

Английский для тестировщиковНачало: 13 мая 2024

-

Тестирование без требований: выявление и восстановление информации о продуктеНачало: 13 мая 2024

-

Тестировщик ПО: интенсивный курс со стажировкой (ПОИНТ)Начало: 14 мая 2024

-

Тестирование юзабилити (usability)Начало: 15 мая 2024

-

SQL: Инструменты тестировщикаНачало: 16 мая 2024

-

Docker: инструменты тестировщикаНачало: 16 мая 2024

-

Школа для начинающих тестировщиковНачало: 16 мая 2024

-

Bash: инструменты тестировщикаНачало: 16 мая 2024

-

Консольные утилиты Android: инструменты тестировщикаНачало: 16 мая 2024

-

Git: инструменты тестировщикаНачало: 16 мая 2024

-

Charles Proxy как инструмент тестировщикаНачало: 16 мая 2024

-

Автоматизация тестов для REST API при помощи PostmanНачало: 16 мая 2024

-

Chrome DevTools: Инструменты тестировщикаНачало: 16 мая 2024

-

Регулярные выражения в тестированииНачало: 16 мая 2024

-

Организация автоматизированного тестированияНачало: 17 мая 2024

-

Тестирование веб-приложений 2.0Начало: 17 мая 2024

-

Школа тест-менеджеров v. 2.0Начало: 22 мая 2024

-

Создание и управление командой тестированияНачало: 23 мая 2024

-

Автоматизация функционального тестированияНачало: 24 мая 2024

-

SQL для тестировщиковНачало: 27 мая 2024

-

Школа Тест-АналитикаНачало: 29 мая 2024

-

Selenium IDE 3: стартовый уровеньНачало: 31 мая 2024

-

Программирование на Java для тестировщиковНачало: 31 мая 2024

-

Погружение в тестирование. Jedi pointНачало: 3 июня 2024

-

Аудит и оптимизация QA-процессовНачало: 7 июня 2024

-

Программирование на C# для тестировщиковНачало: 7 июня 2024

-

Комплексная система подготовки тестировщиков по программе ISTQB FLНачало: 17 июня 2024

-

Практикум по тест-дизайну 2.0Начало: 28 июня 2024

-

Программирование на Python для тестировщиковНачало: 28 июня 2024

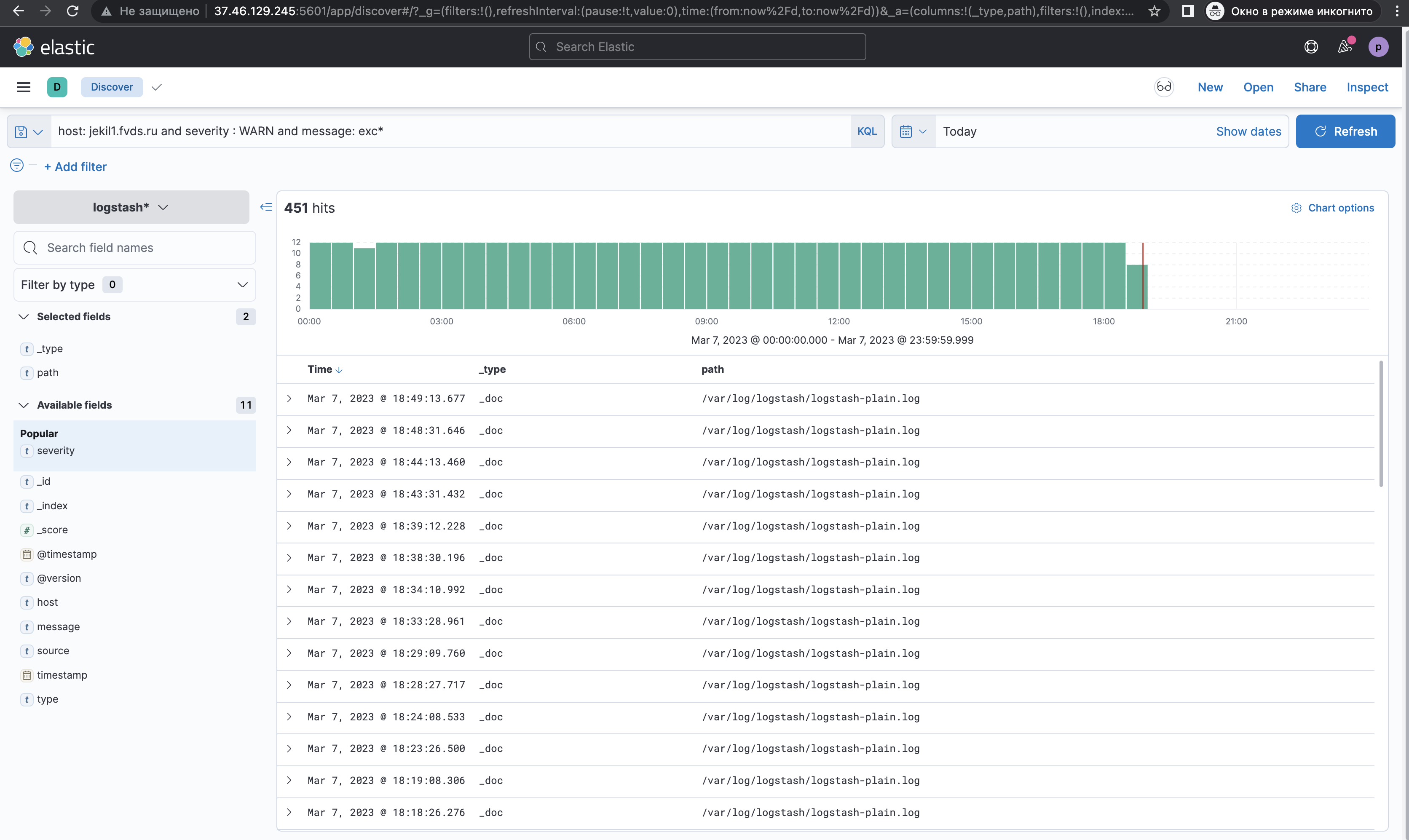

| Kibana. Использование языка запросов KQL при поиске логов |

| 23.10.2023 00:00 |

|

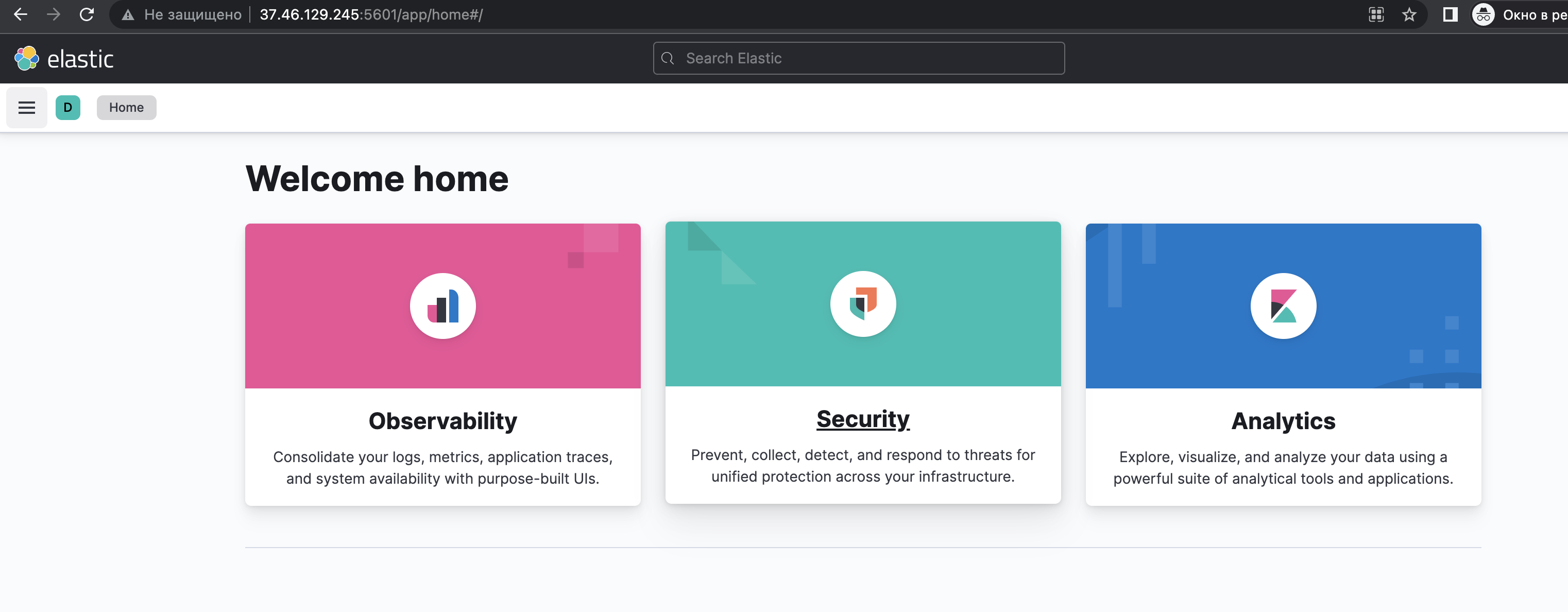

Автор: Надежда Дудник (главный инженер по тестированию в Сбере, ментор по тестированию), https://t.me/protestinginfo Для начинающих специалистов по тестированиюВведениеKibana (wiki) используется для мониторинга и анализа ИТ-инфраструктуры в составе Elastic Stack, в который помимо нее входят Elasticsearch и Logstash. Logstash отвечает за логирование и поставляет входящий поток данных в Elasticsearch для хранения, классификации и поиска. Kibana, в свою очередь, получает доступ к данным Elasticsearch для их визуализации в различных визуальных форматах. У Kibana имеется свой язык запросов KQL (Kibana Query Language) - официальный источник. С помощью этого языка можно составлять запросы, которые помогают отфильтровывать и найти необходимую информацию. Содержание Подключение к Kibana для просмотра логовПерейти по URL Kibana - http://37.46.129.245:5601/app/home#/ (данной информацией поделился Евгений Сычёв - PM и QA Lead финтех проектов, для практики поиска логов) . Ввести данные для авторизации:

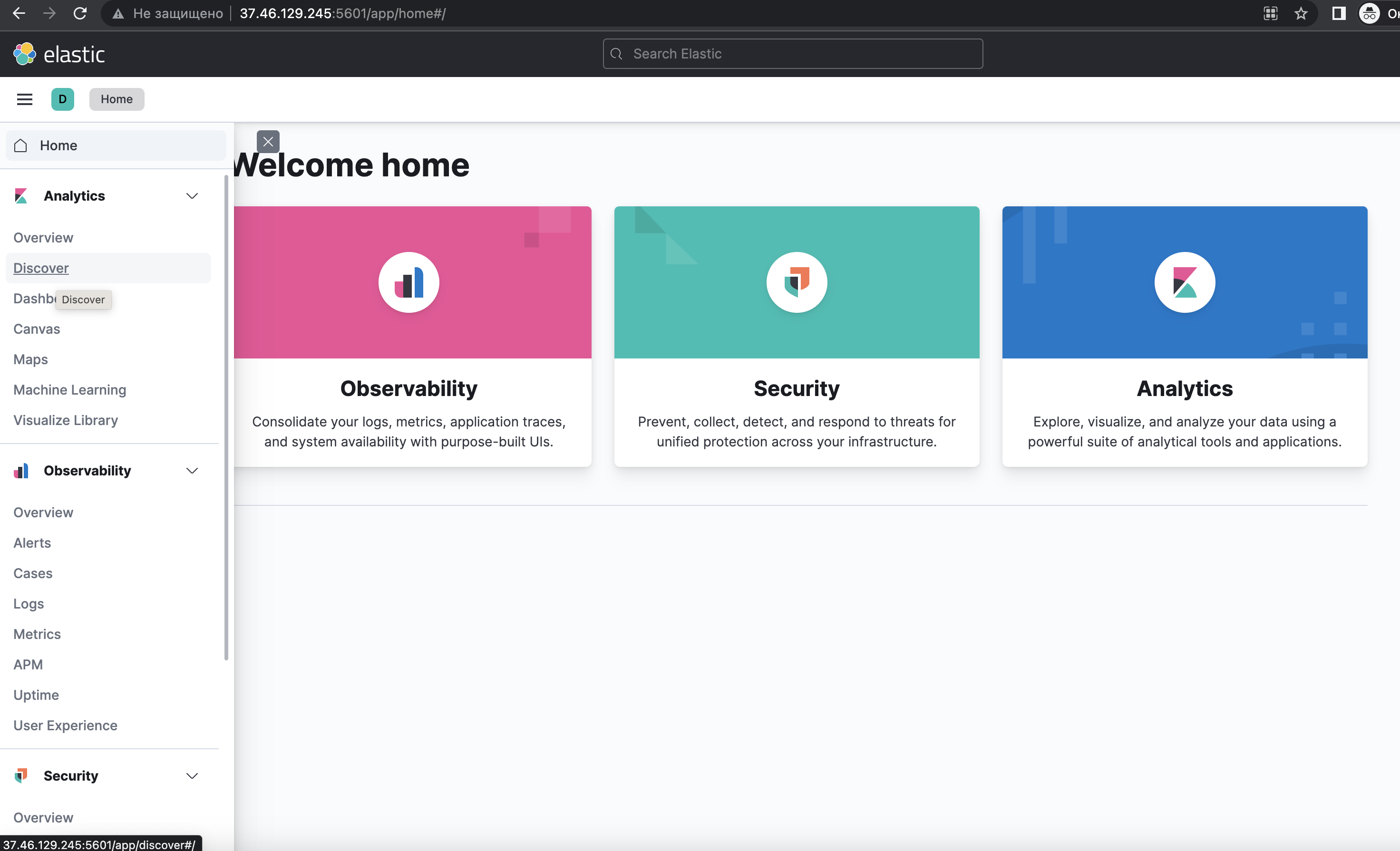

Выбрать Kibana → Discover:

Режим для KQL включен по умолчанию.

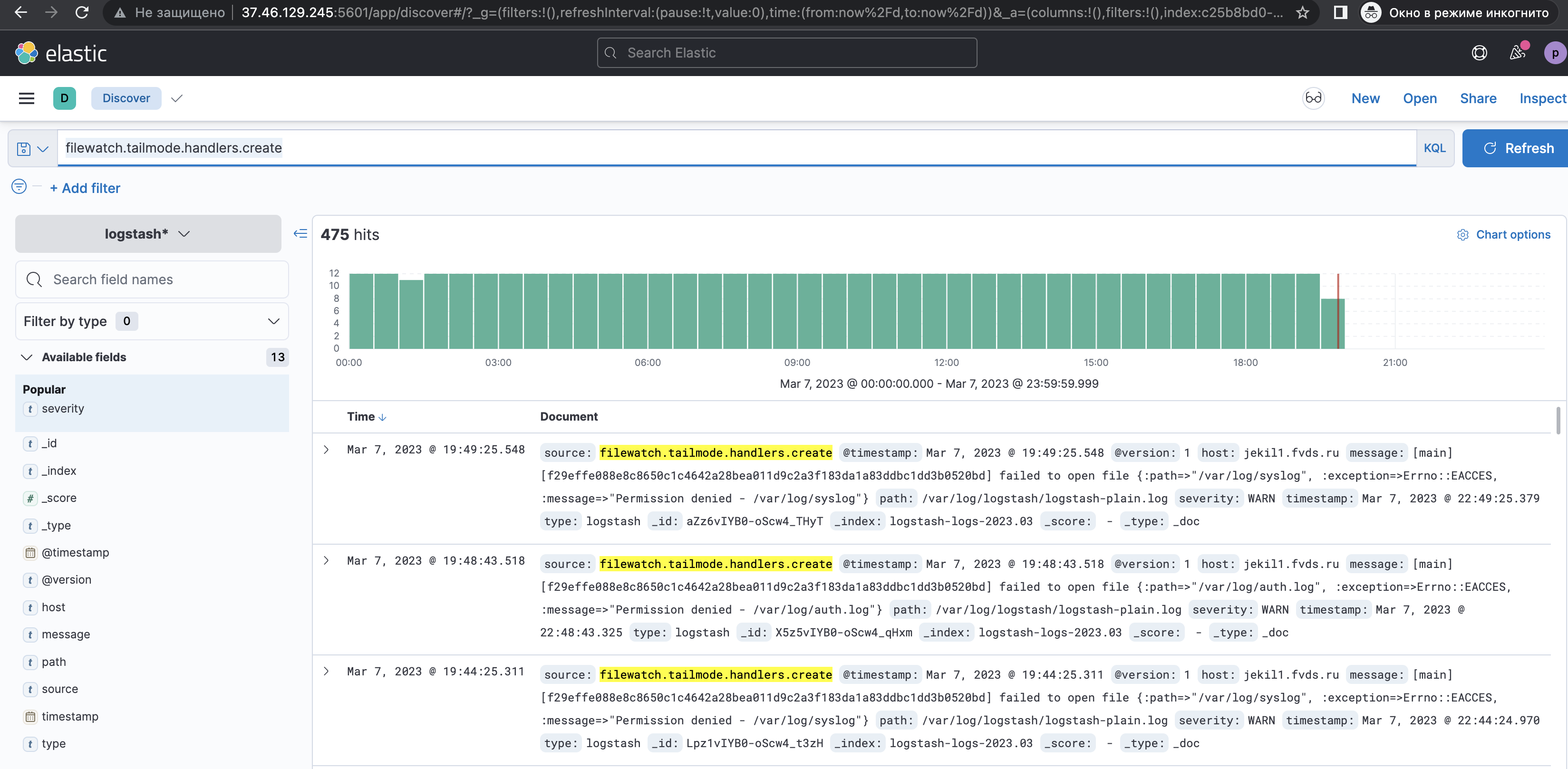

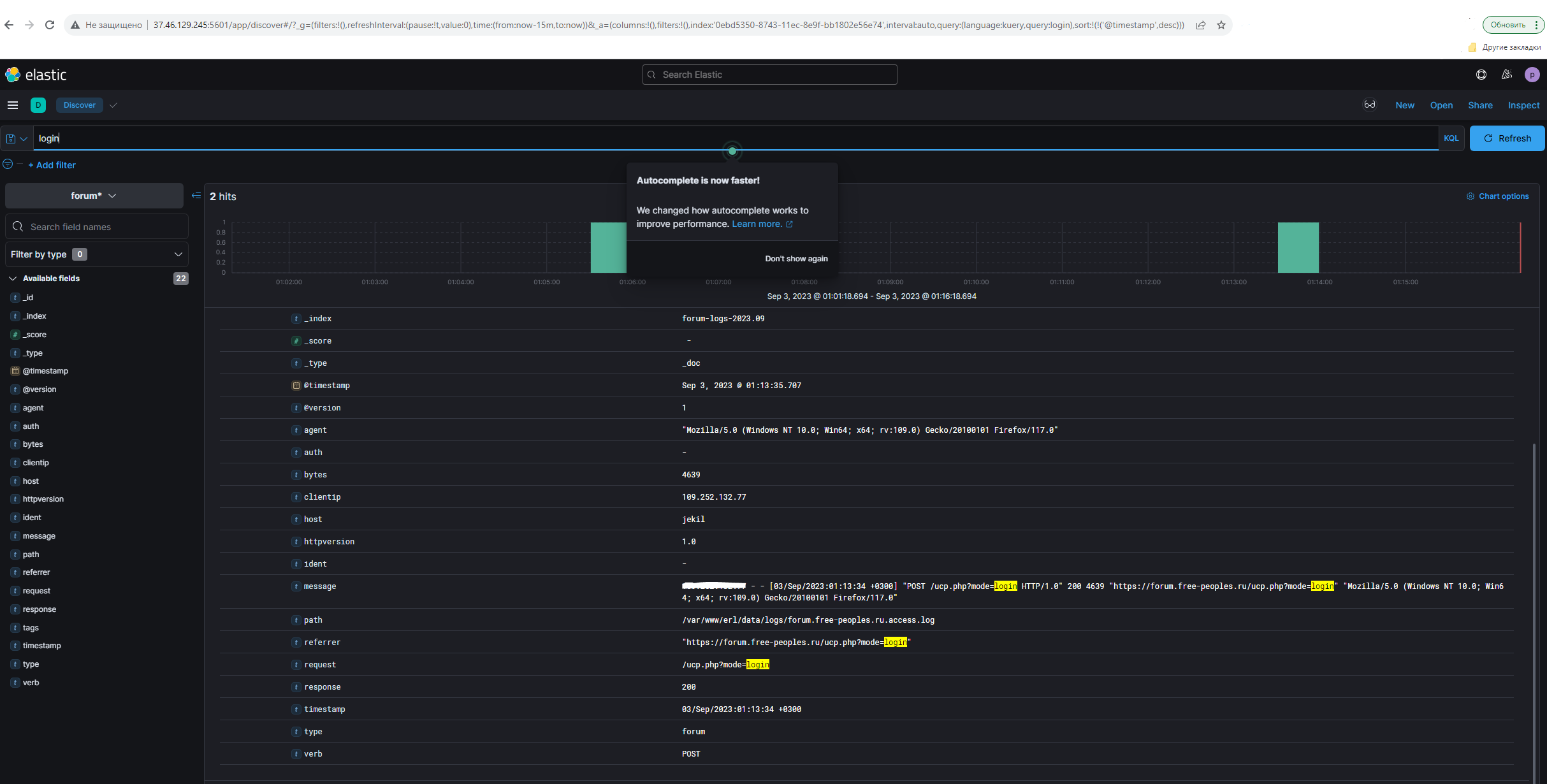

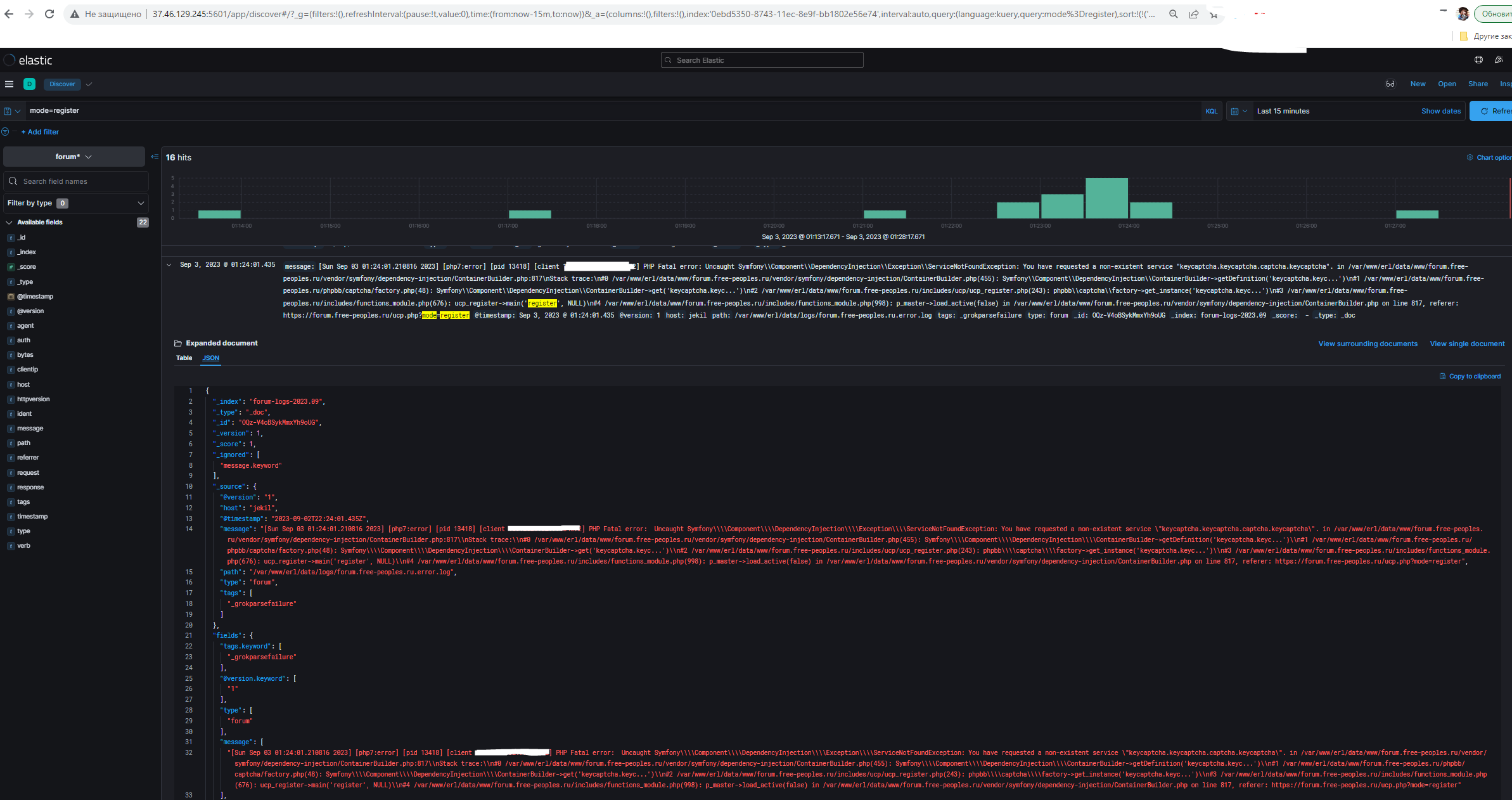

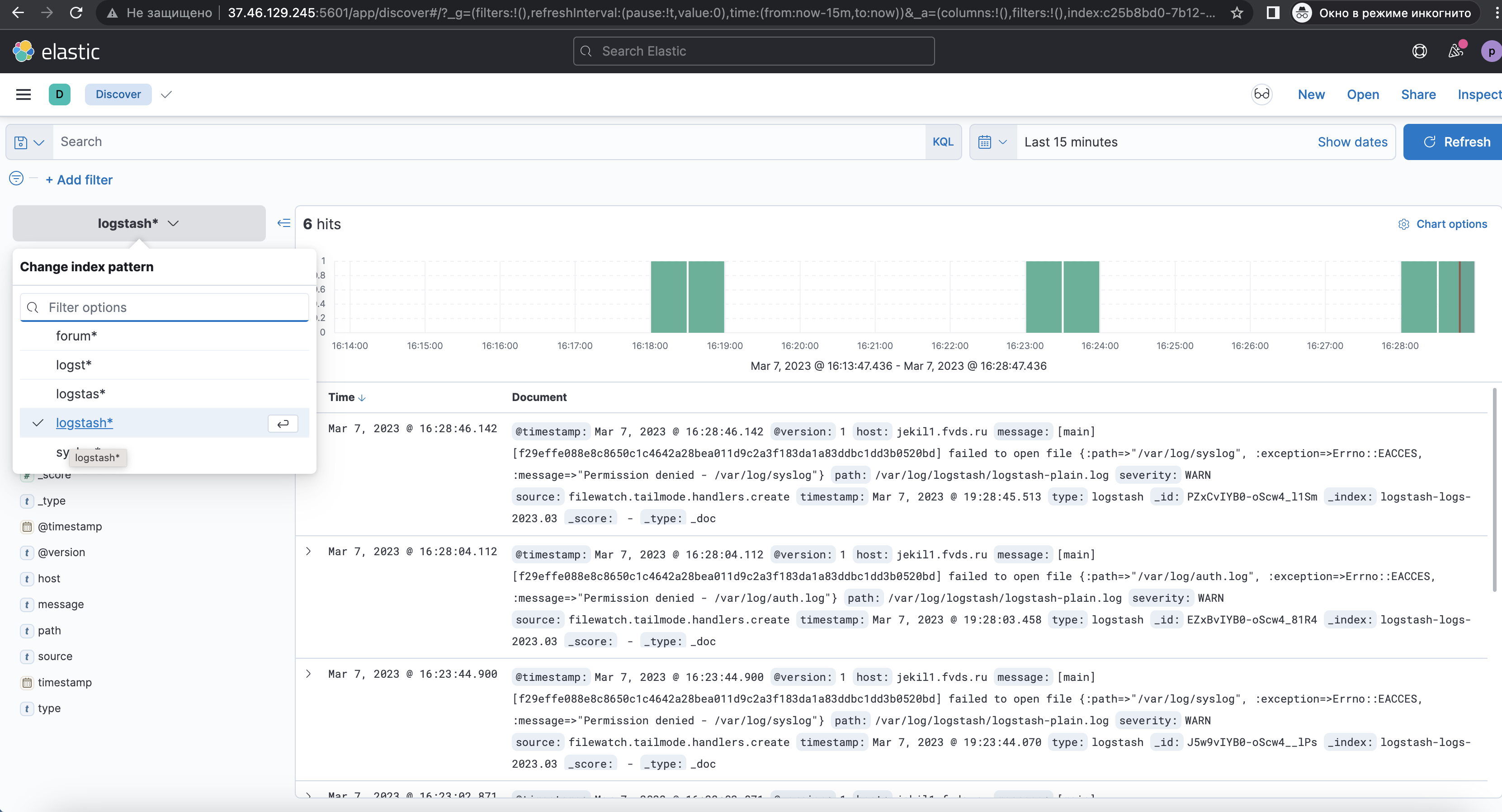

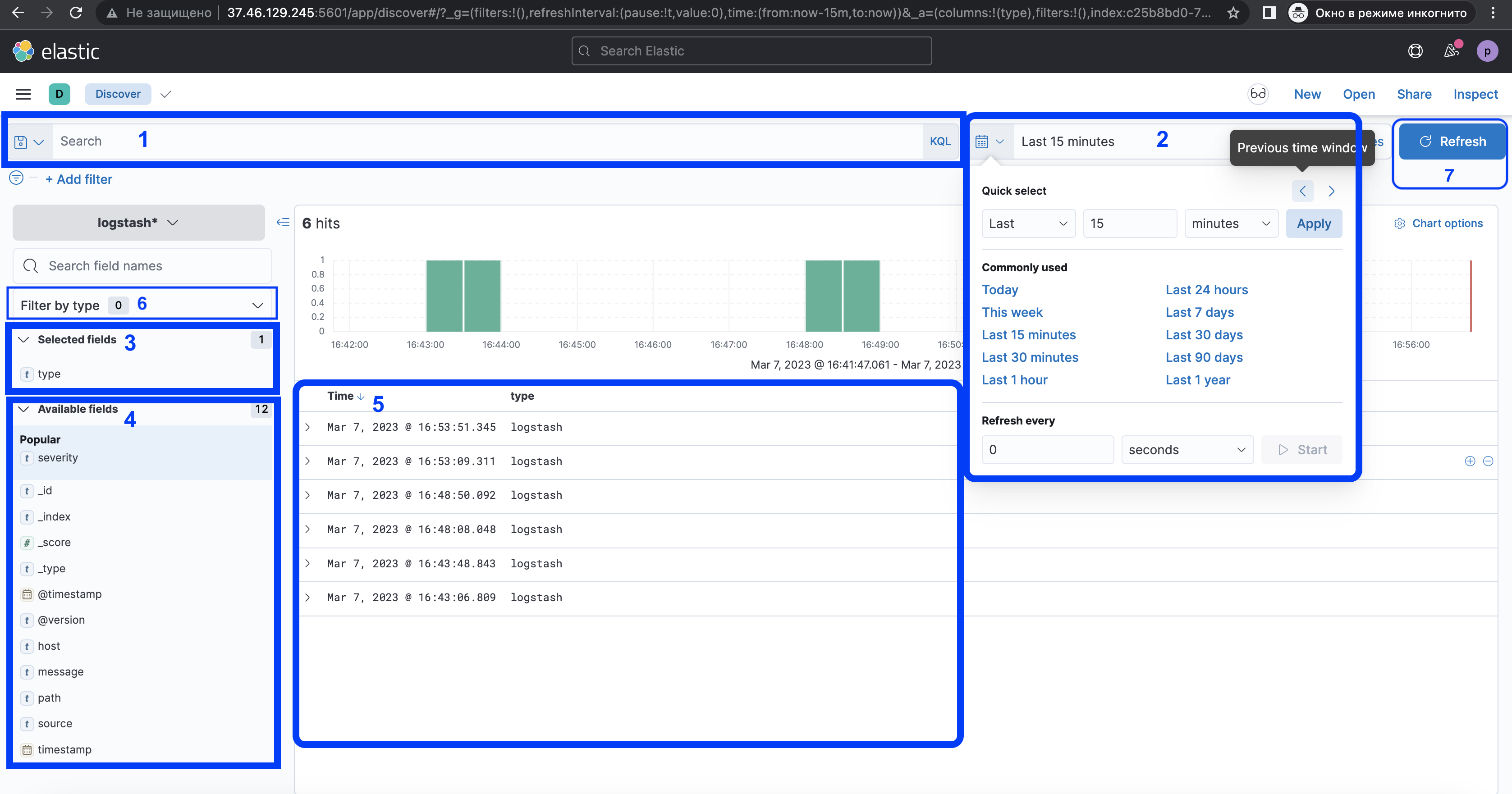

Выбрать значение в Change index pattern, где необходимо проверить логи. Сперва для разбора я выберу 'logstash', а затем для разбора рассмотрим 'forum', так как логи идут от форума клана по игре Властелин колец онлайн - http://forum.free-peoples.ru/, за который отвечает также Евгений Сычёв (предупреждение: требование наличия сертификата -> довериться). Основные блоки для работы с логами

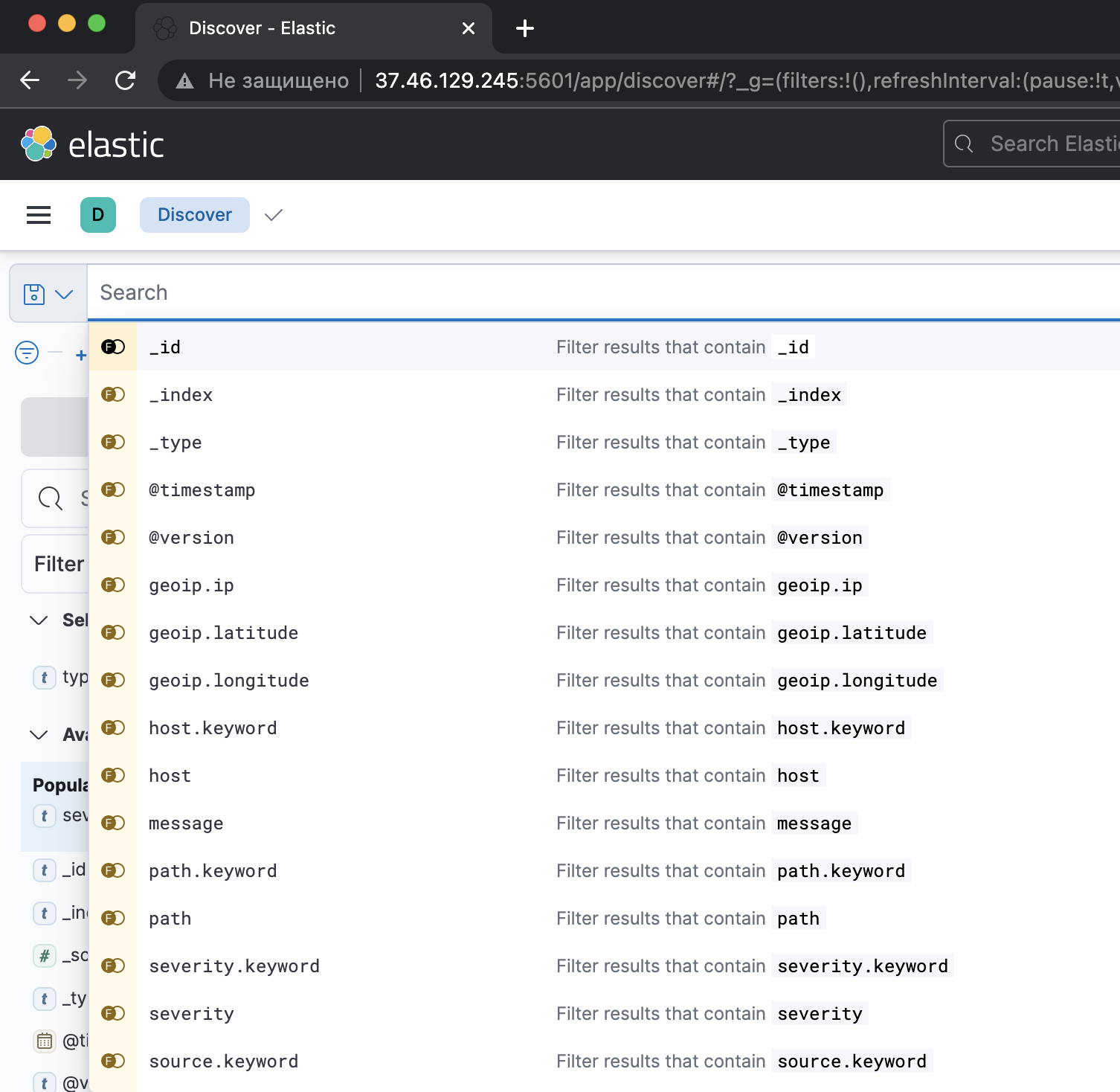

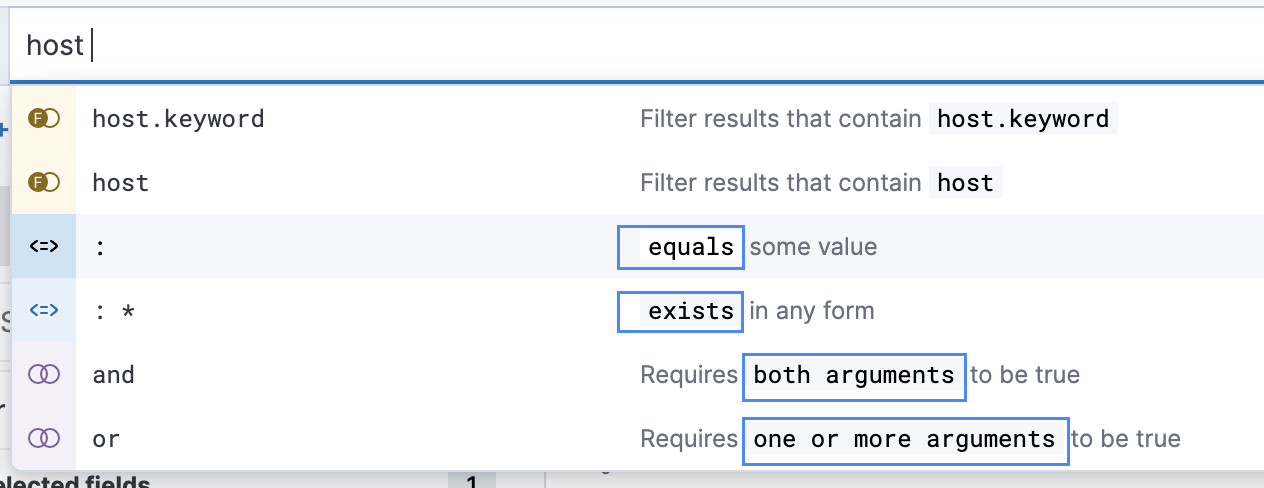

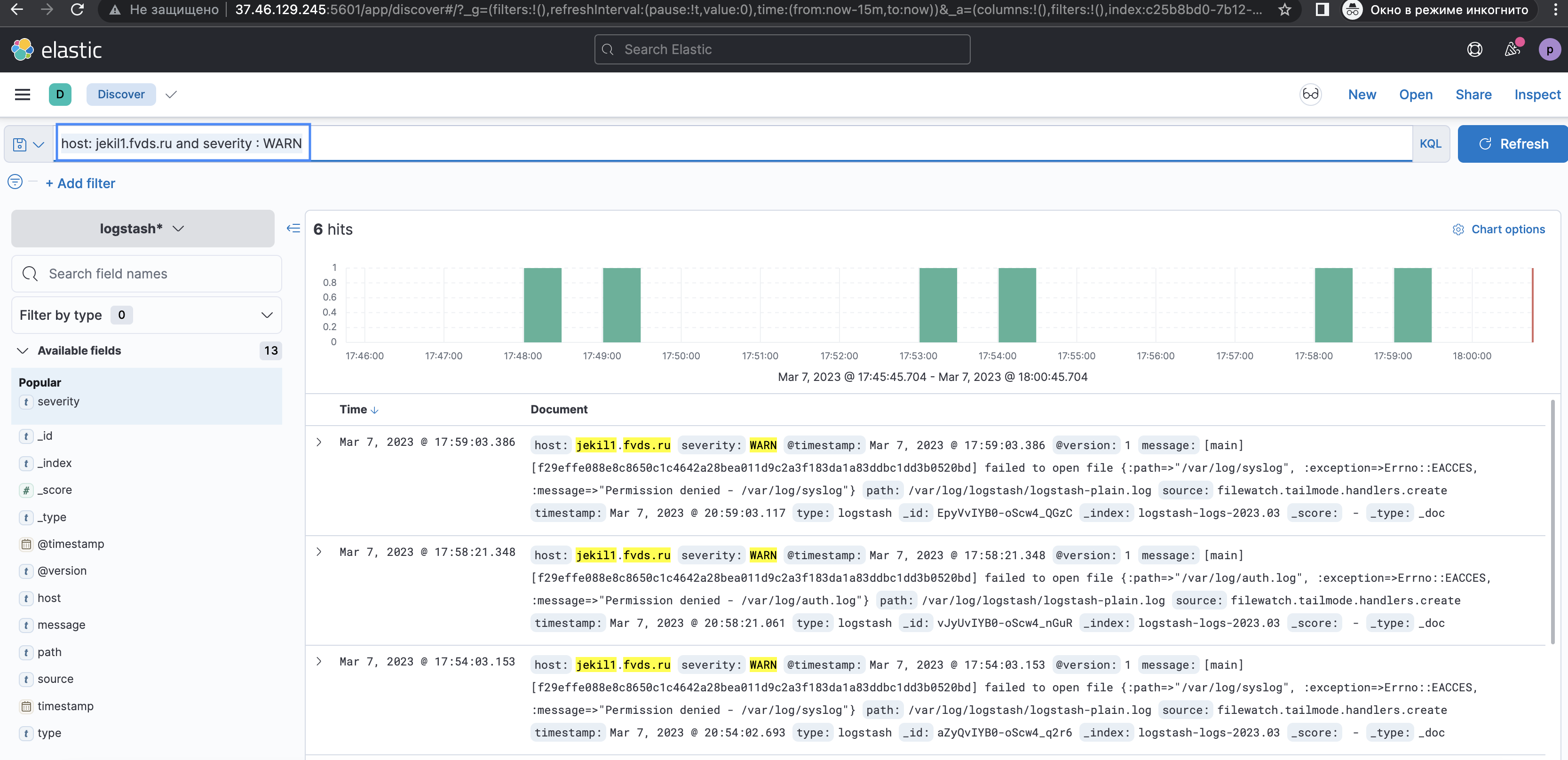

Использование KQLУказать курсор в строку для составления KQL запросов. Отображаются возможные ключевые атрибуты для поиска логов.

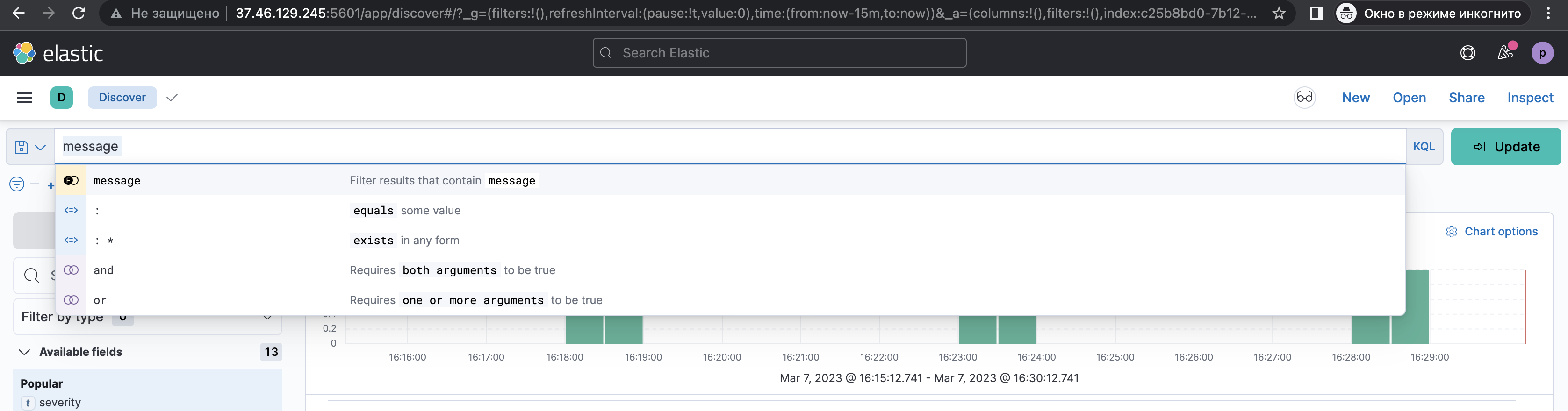

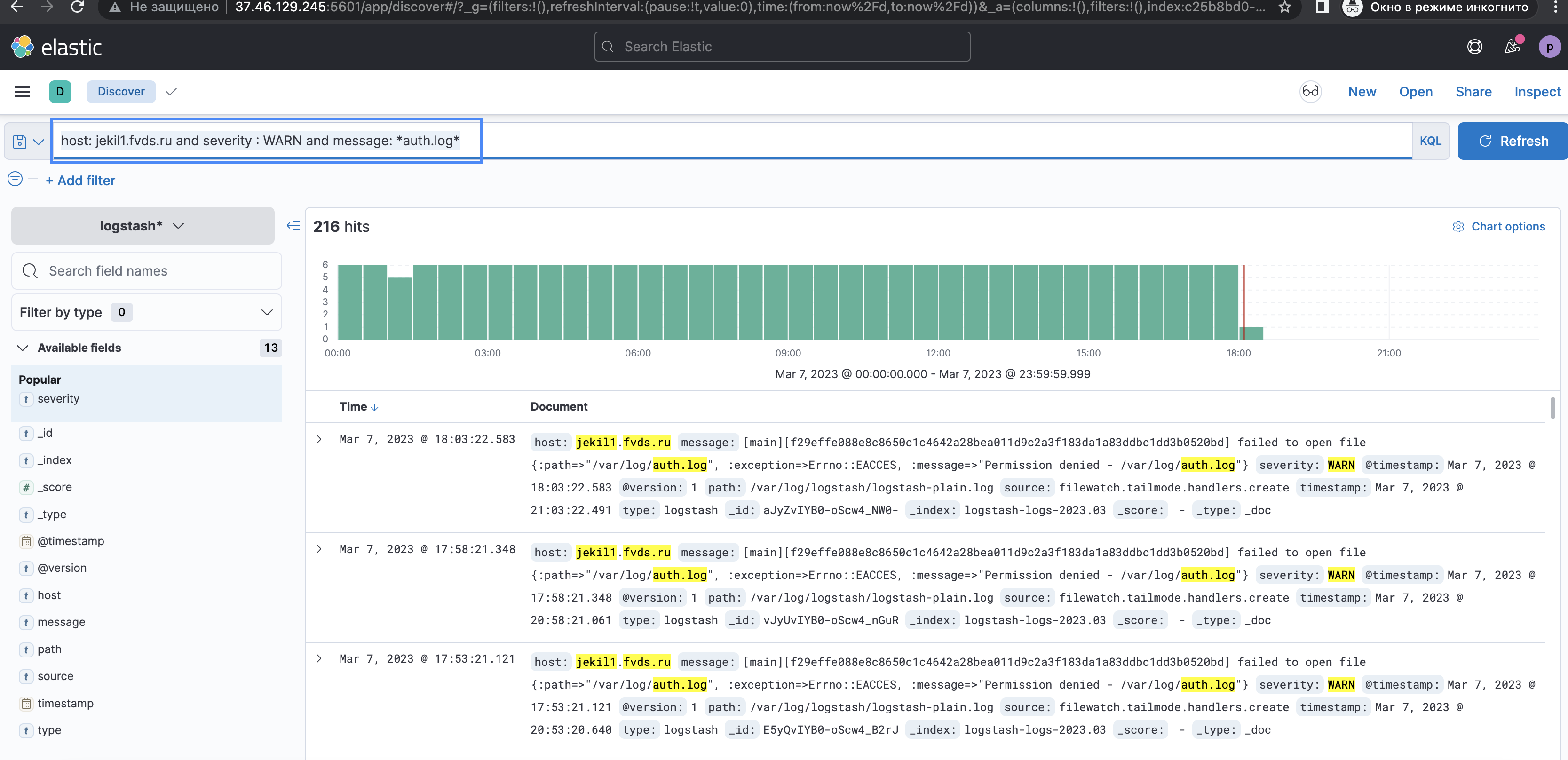

Указать, например, атрибут "message" (Filter results that contain message).

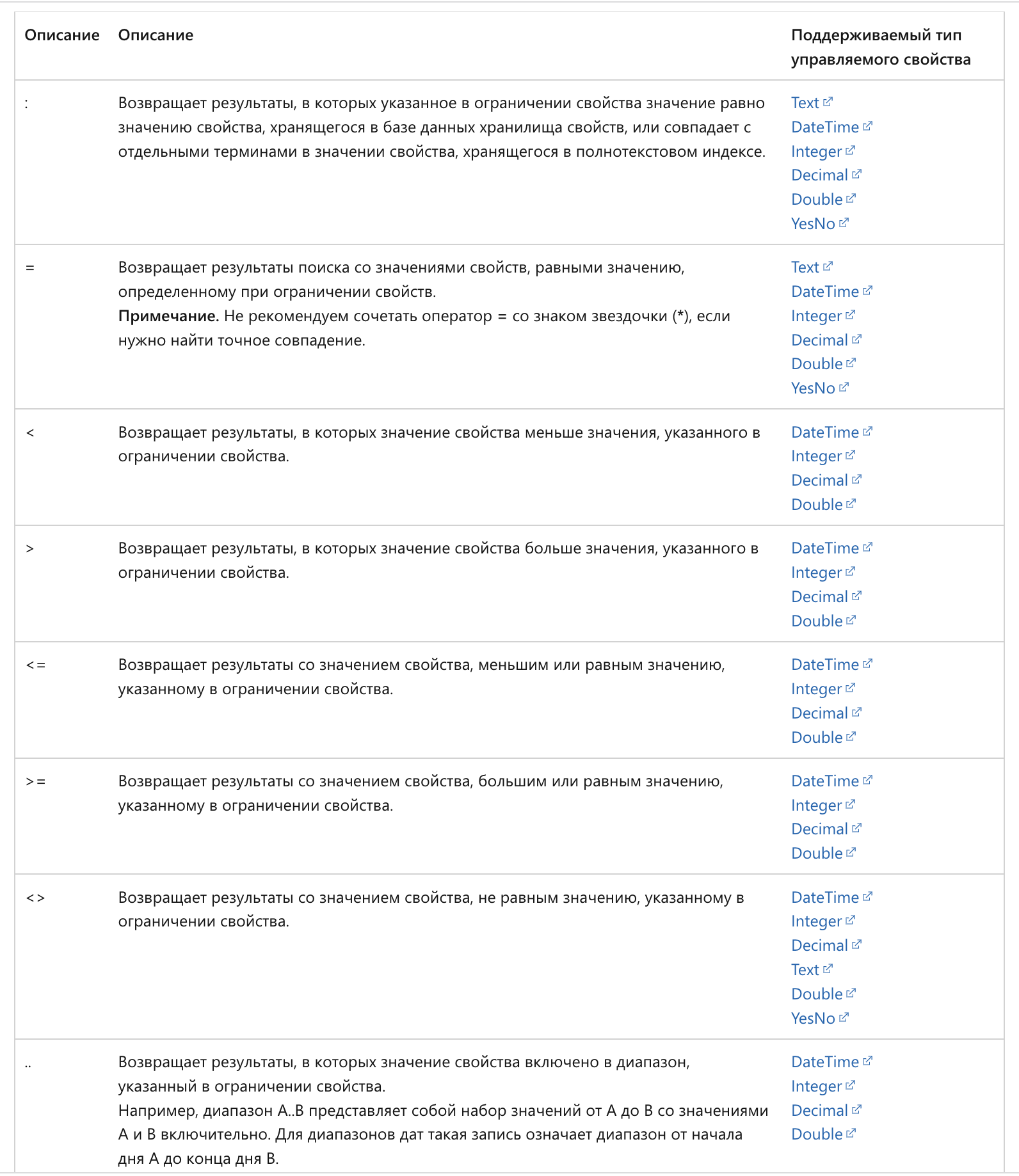

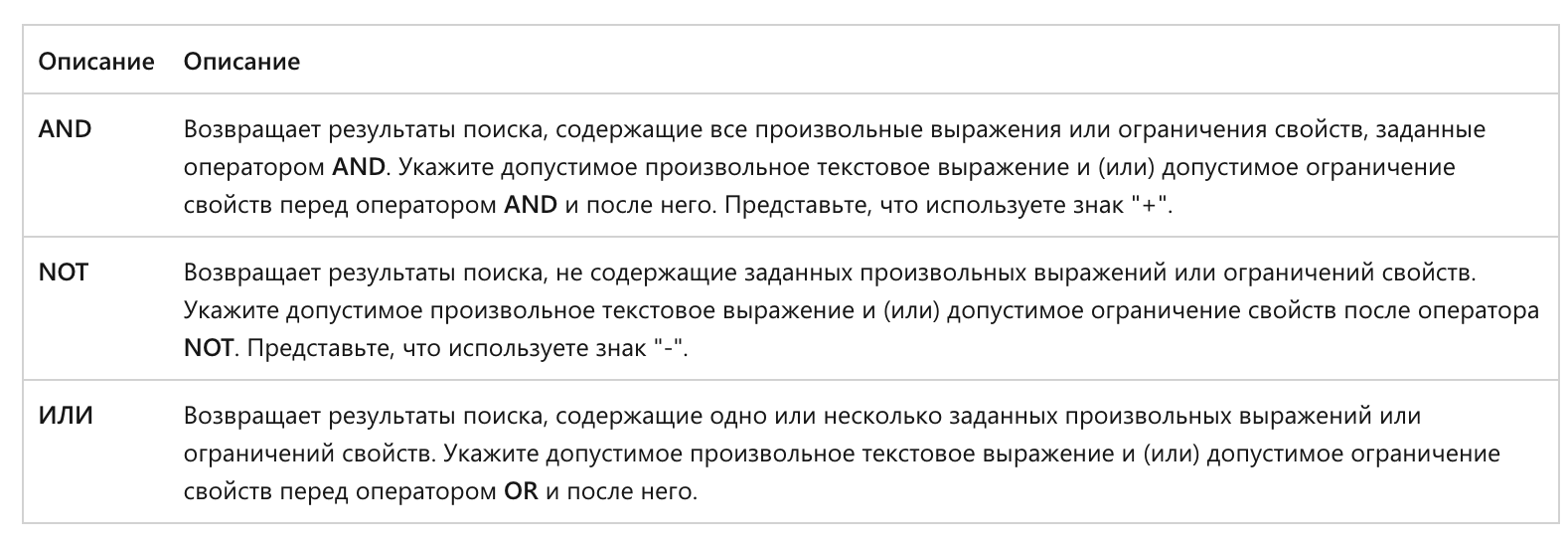

Скриншоты из документации про описание основных параметров.

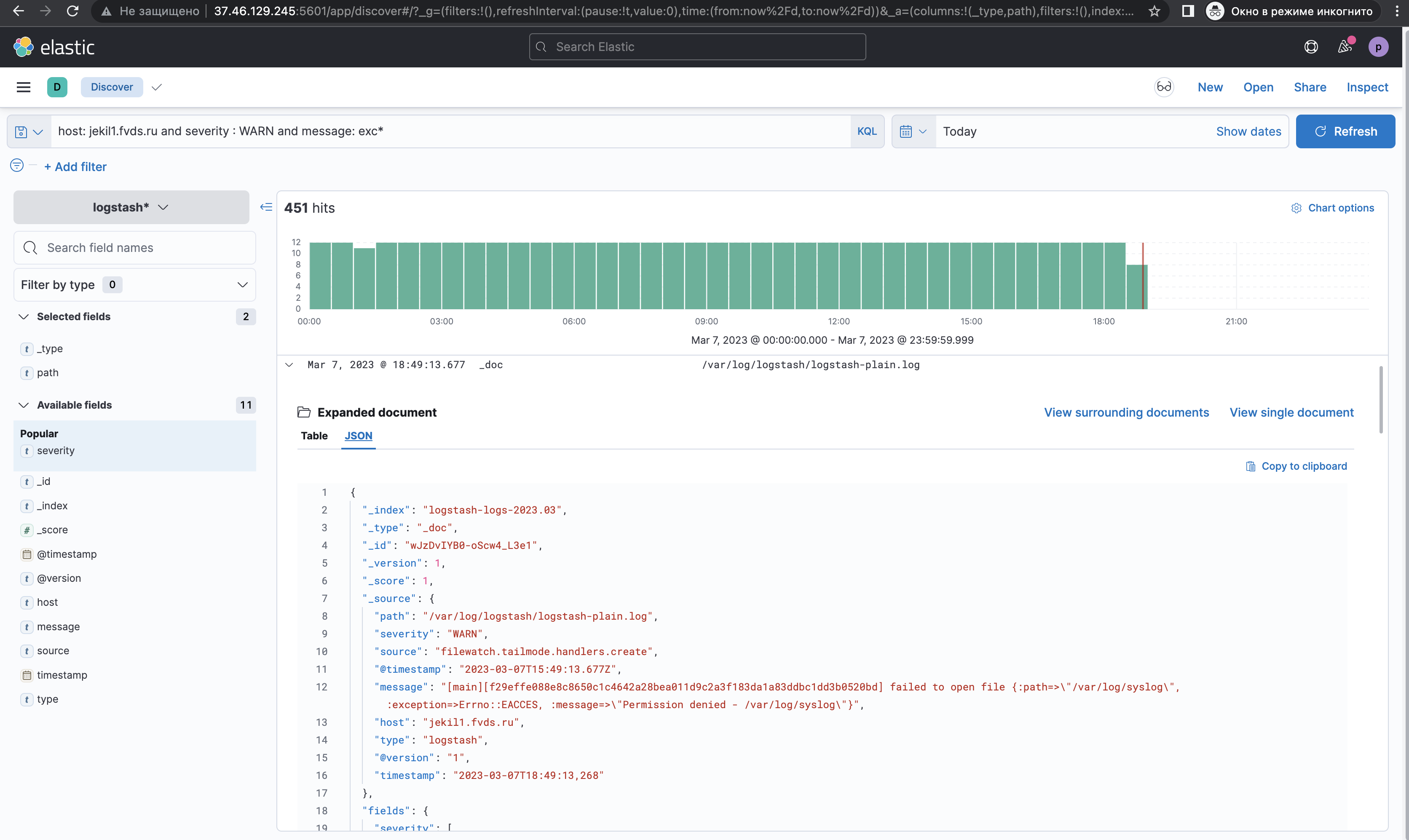

Разберем примеры, поле "host" имеет тип данных "string", при которых отображаются следующие параметры

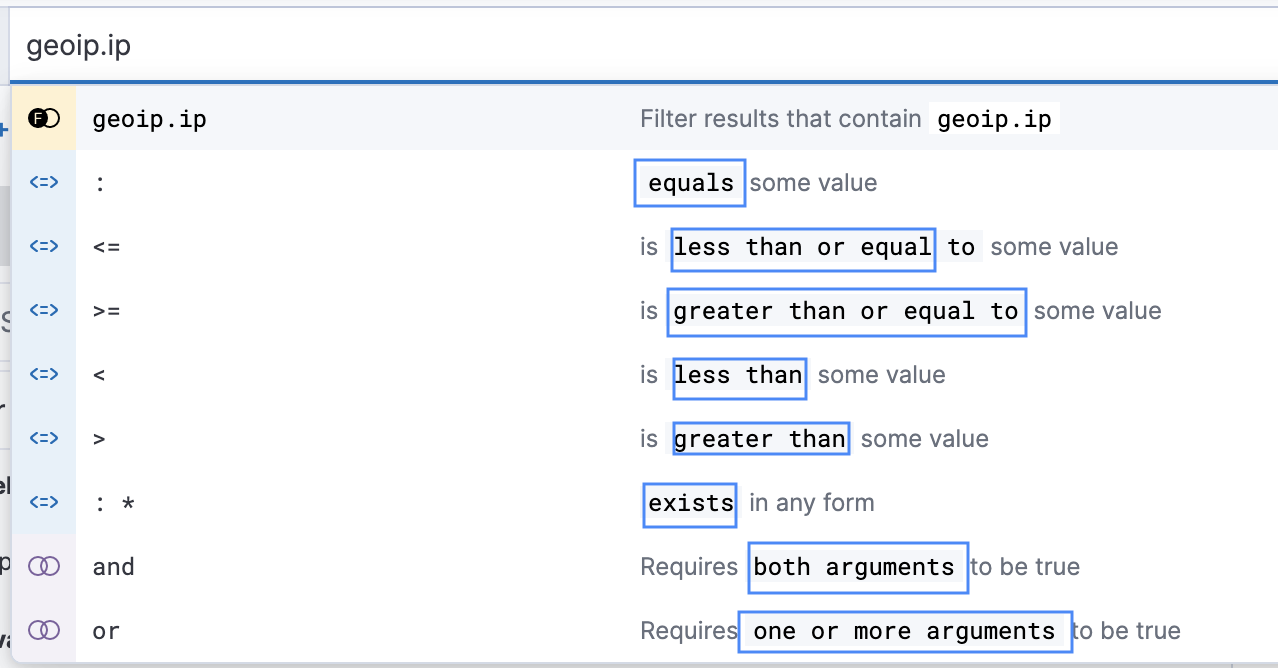

Поле "geoip.ip" имеет тип данных "number", в котором отображаются следующие параметры Составление простого KQL-запроса( : ) - оператор, который отвечает за поиск совпадений. Результаты совпадений:

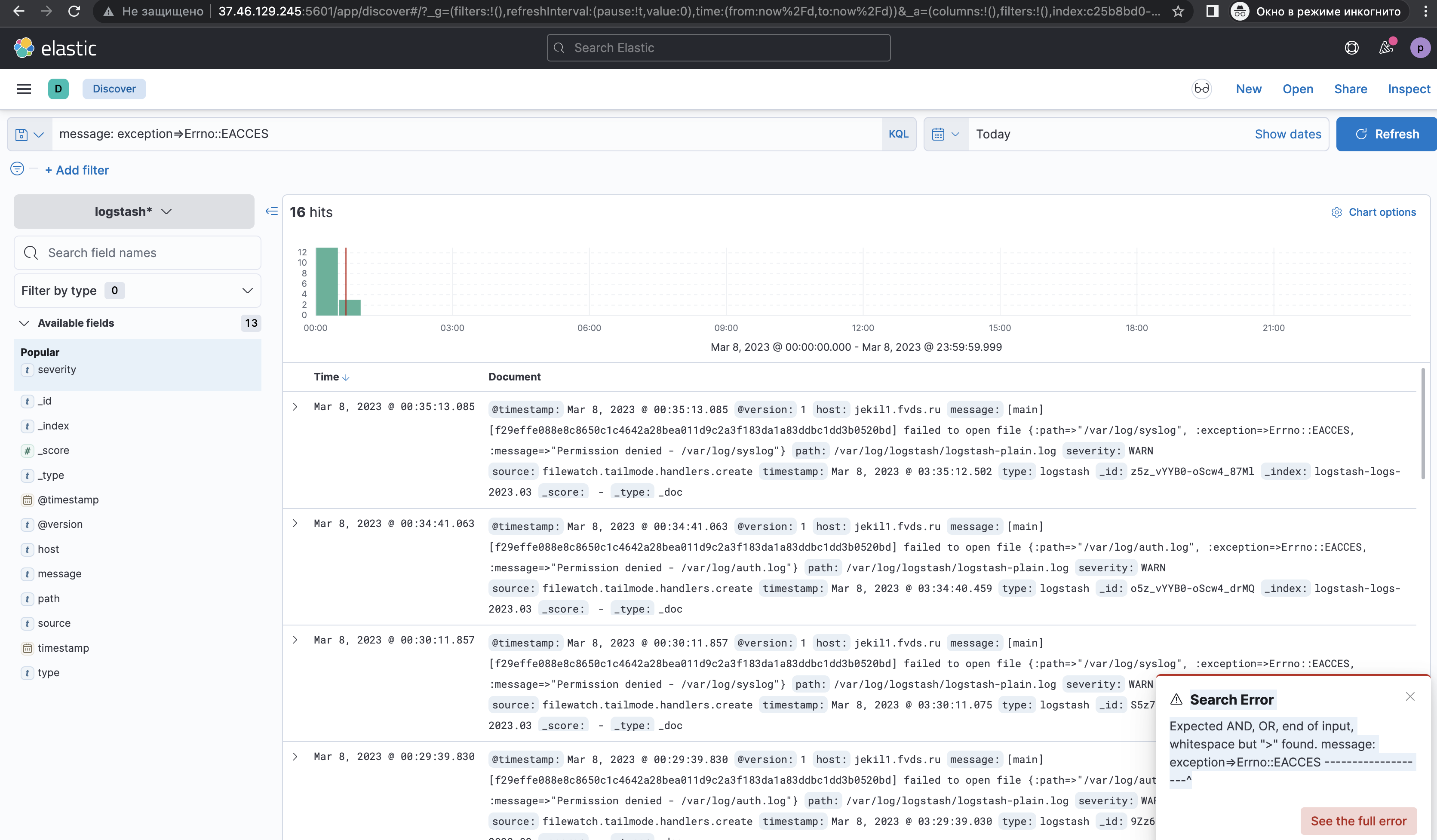

Двойные кавычки в KQL-запросеЧтобы задать предложение в KQL-запросе, необходимо использовать оператор - двойные кавычки " ". Например, при указании следующего KQL-запроса: будет ошибка:

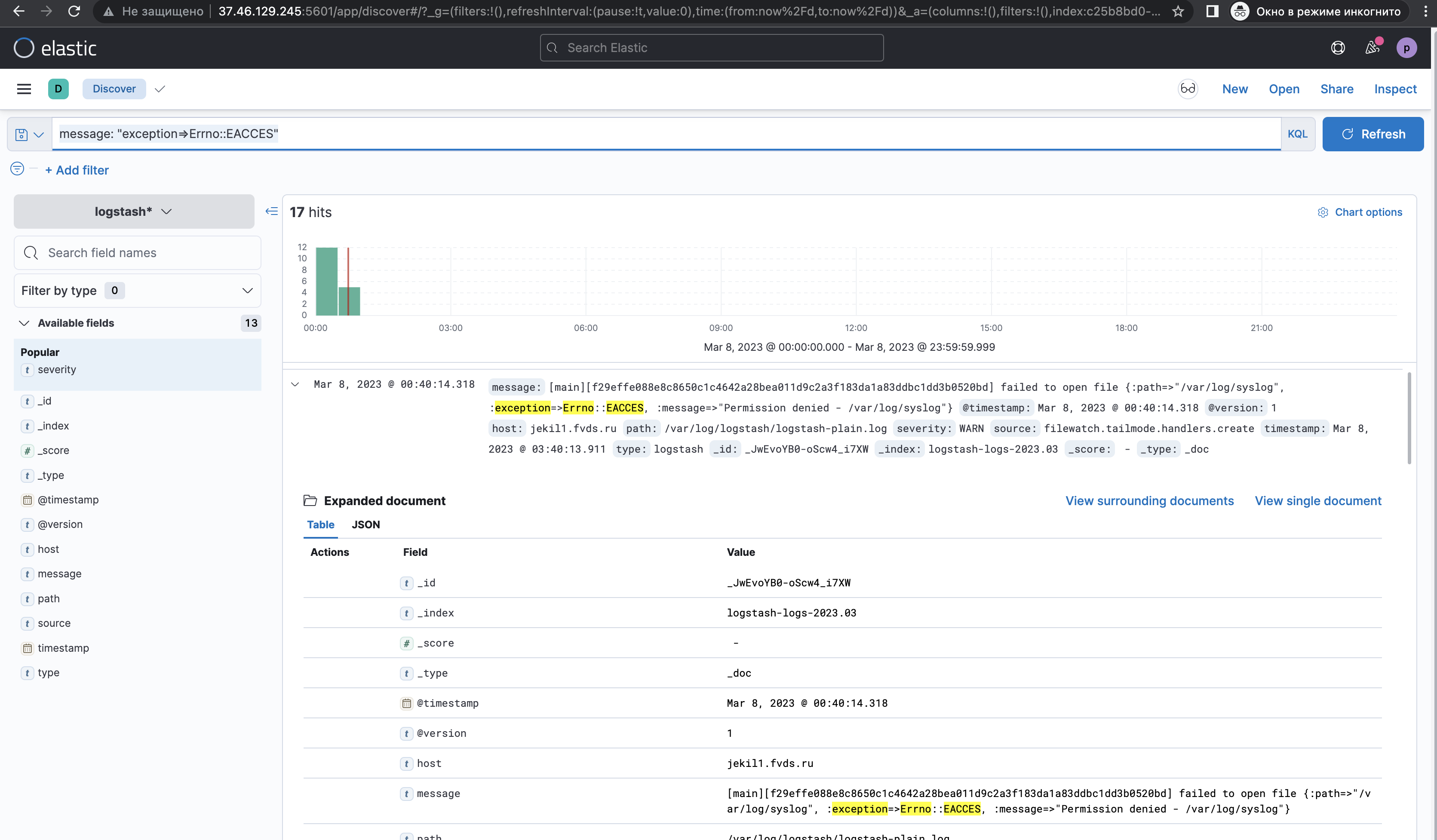

А при указании KQL-запроса с кавычками: будет следующий результат совпадений:

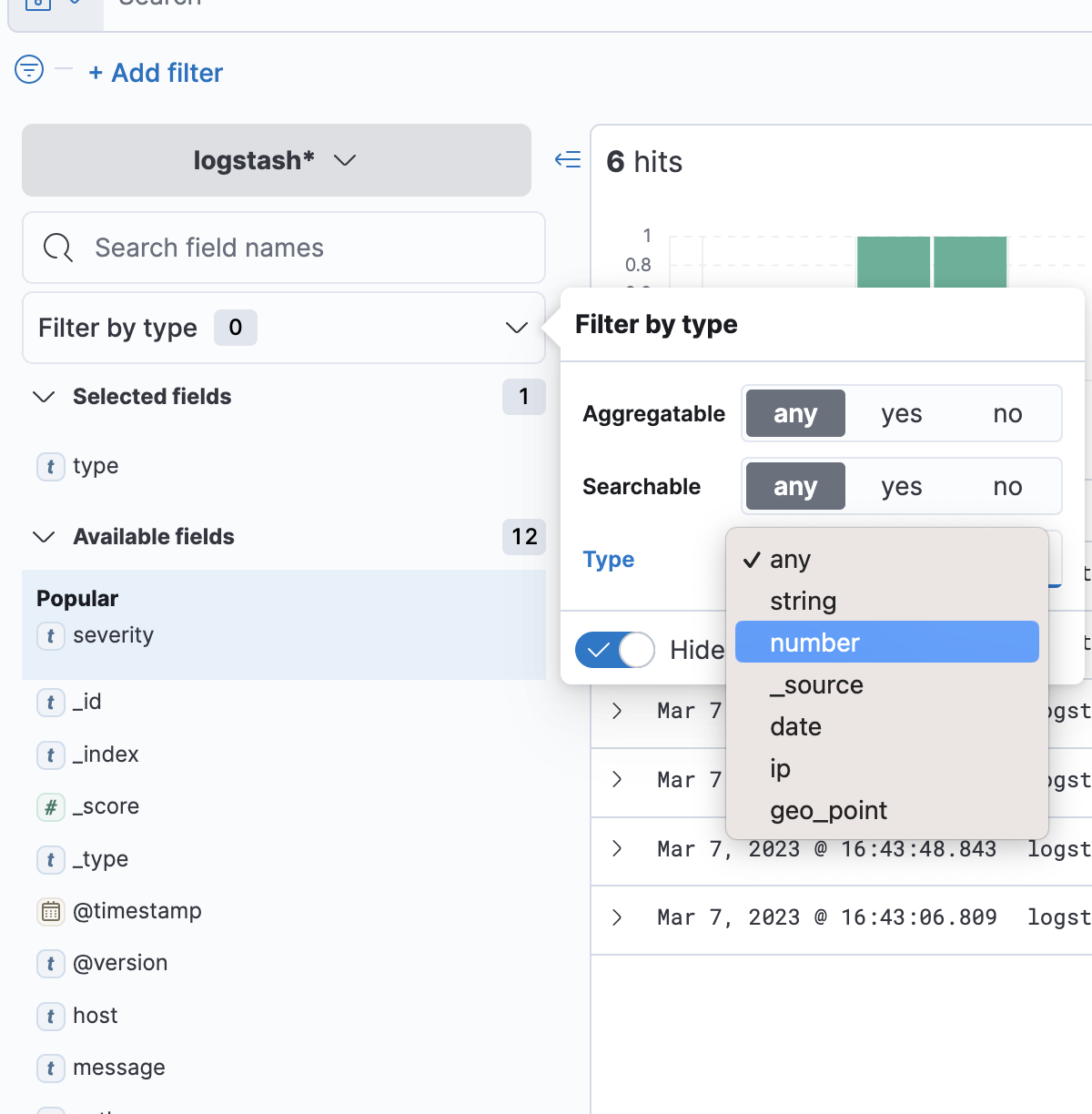

Хочу отметить, что двойные кавычки очень нужны при поиске логов. KQL c фильтром "Filter by type"

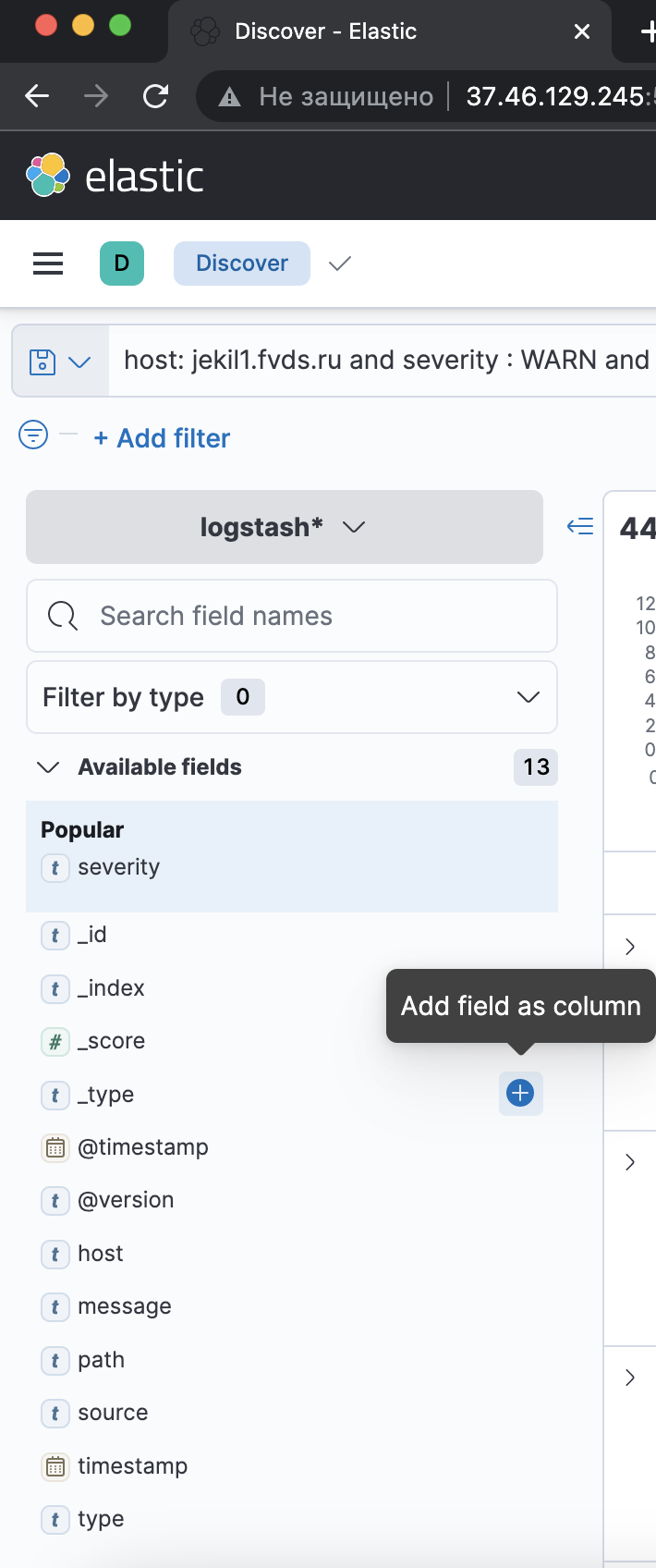

Добавить поле "_type" в фильтр через "Filter by type":

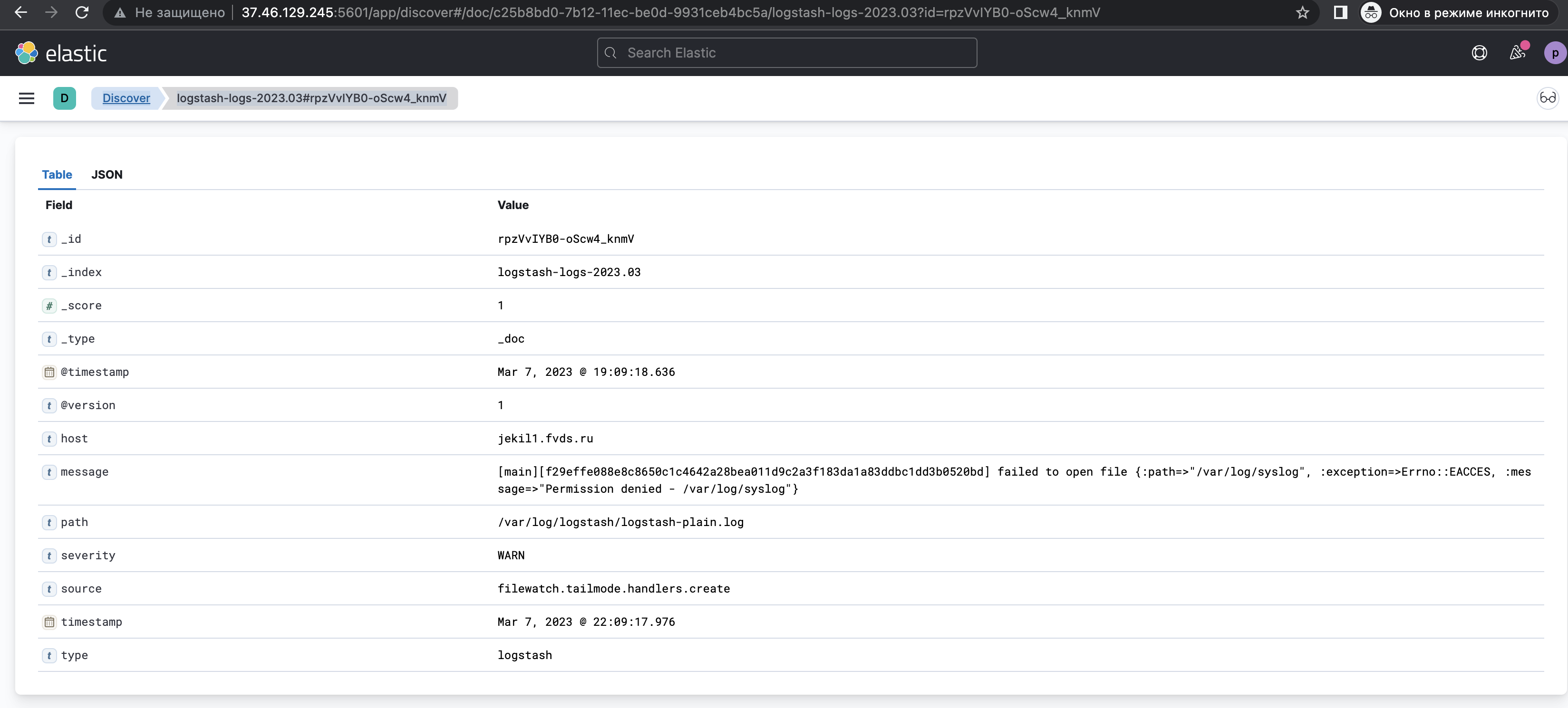

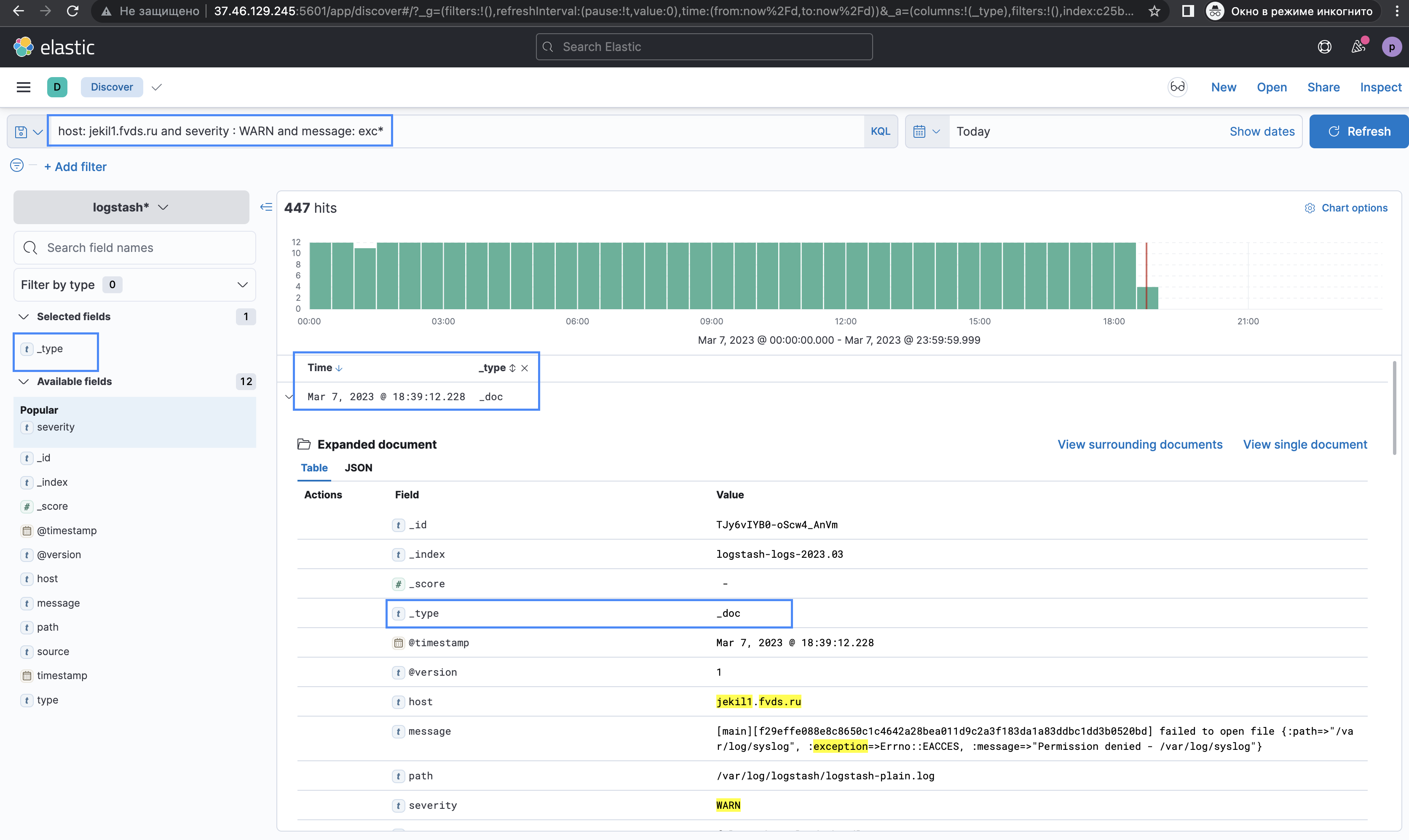

Результаты совпадений отображаются в виде Table или JSON:

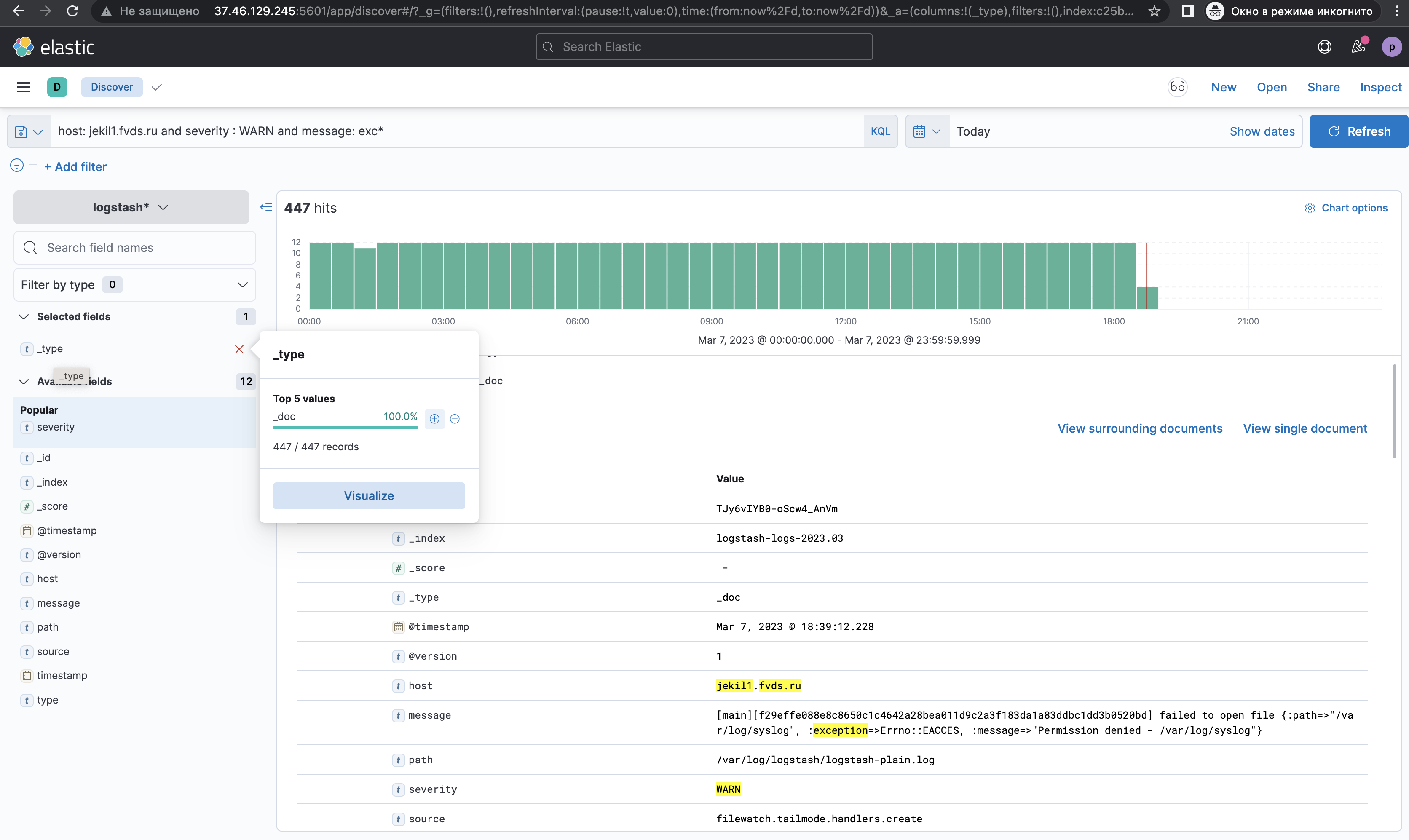

Результаты поиска:

Результаты поиска по фильтру selected fields, выбрав "_type" и "path":

KQL c фильтром "Filter for value"Дополнительно, поле "host" можно добавить в "Filter for value":

Благодарю @Kinskiза полезный комментарий. Обратите внимание на скриншоте примера 3 имеется ссылка "Edit as Query DSL" (где DSL - Domain Specific Language), при нажатии на нее открывется окно ввода, которое позволяет вставить JSON запрос в формате Elastic и даёт возможность, например, осуществлять фильтрацию по regexp. Например, согласно документации

Дать название фильтру как "Severity" и нажать на кнопку "Save". Результат совпадений будет следующим:

Значение "WARN" подсвечивается желтым цветом, так как указано в фильтре по значениям в правом верхнем углу. Поиск логов без использования KQLРезультаты поиска совпадений:

Практика

Дополнительная информацияПросмотр лога в формате JSON.

View single document - просмотр детального лога.

Также имеются:

Из документации: "Можно объединять разные части запросов по ключевым словам с помощью открывающей скобки " ( " и закрывающей скобки " ) ". Каждой открывающей скобке " ( " должна соответствовать закрывающая скобка " ) ". Пробел до или после скобки не влияет на запрос." Также можно добавить фильтры из блока со всеми фильтрами в область с используемыми (выбранными) фильтрами. Имеется краткий справочник по KQL. ЗаключениеОбычно я ищу логи в Kibana по уровню логирования ERROR, а также указывая необходимые данные по системе. Дополнительно можно искать логи по sessionId, Id, UUID, сообщениям от ответа сервера, данным запроса. Данной инструкцией, опираясь на полезные источники, хотела донести знакомство как составлять KQL-запросы, научить читать логи и применить эти знания в своей работе. |

есть результат" title="значения, которые начинаются с "exc" -> есть результат" width="3334" height="1616" data-src="https://habrastorage.org/getpro/habr/upload_files/bae/3fb/eb5/bae3fbeb597cd22a91a24bac71decc3f.png">

есть результат" title="значения, которые начинаются с "exc" -> есть результат" width="3334" height="1616" data-src="https://habrastorage.org/getpro/habr/upload_files/bae/3fb/eb5/bae3fbeb597cd22a91a24bac71decc3f.png"> нет таких значений" title="значения, которые заканчиваются на "exc" -> нет таких значений" width="3334" height="1616" data-src="https://habrastorage.org/getpro/habr/upload_files/ad3/86c/21f/ad386c21f7576b30a78a9325658691ed.png">

нет таких значений" title="значения, которые заканчиваются на "exc" -> нет таких значений" width="3334" height="1616" data-src="https://habrastorage.org/getpro/habr/upload_files/ad3/86c/21f/ad386c21f7576b30a78a9325658691ed.png">

Отображение значений для оператора поля "_id"" title="пример 1 -> Отображение значений для оператора поля "_id"" width="1002" height="466" data-src="https://habrastorage.org/getpro/habr/upload_files/1ee/0b8/3a6/1ee0b83a6a60fcbded369e694fd4d87c.png">

Отображение значений для оператора поля "_id"" title="пример 1 -> Отображение значений для оператора поля "_id"" width="1002" height="466" data-src="https://habrastorage.org/getpro/habr/upload_files/1ee/0b8/3a6/1ee0b83a6a60fcbded369e694fd4d87c.png"> Отображение значений для оператора поля "geoip.ip"" title="пример 2 -> Отображение значений для оператора поля "geoip.ip"" width="1001" height="502" data-src="https://habrastorage.org/getpro/habr/upload_files/c7b/e31/3d2/c7be313d28ef17b489df7ab6e2cda067.png">

Отображение значений для оператора поля "geoip.ip"" title="пример 2 -> Отображение значений для оператора поля "geoip.ip"" width="1001" height="502" data-src="https://habrastorage.org/getpro/habr/upload_files/c7b/e31/3d2/c7be313d28ef17b489df7ab6e2cda067.png"> severity is WARN" title="пример 3 -> severity is WARN" width="1011" height="418" data-src="https://habrastorage.org/getpro/habr/upload_files/ebd/86c/e13/ebd86ce13d2289ba6023440f6b225902.png">

severity is WARN" title="пример 3 -> severity is WARN" width="1011" height="418" data-src="https://habrastorage.org/getpro/habr/upload_files/ebd/86c/e13/ebd86ce13d2289ba6023440f6b225902.png"> MATCH-> The severity field contains the WARN search " title="MUST-> MATCH-> The severity field contains the WARN search " width="965" height="738" data-src="https://habrastorage.org/getpro/habr/upload_files/b7f/f03/2a5/b7ff032a5d6dcd3954d8734f7ecfe8f0.png">

MATCH-> The severity field contains the WARN search " title="MUST-> MATCH-> The severity field contains the WARN search " width="965" height="738" data-src="https://habrastorage.org/getpro/habr/upload_files/b7f/f03/2a5/b7ff032a5d6dcd3954d8734f7ecfe8f0.png"> поиск по фильтру по значениям: "Edit as Query DSL"" title="пример 4 -> поиск по фильтру по значениям: "Edit as Query DSL"" width="2205" height="650" data-src="https://habrastorage.org/getpro/habr/upload_files/875/aa7/daf/875aa7daf8350ba4b3b37303803d5ca7.png">

поиск по фильтру по значениям: "Edit as Query DSL"" title="пример 4 -> поиск по фильтру по значениям: "Edit as Query DSL"" width="2205" height="650" data-src="https://habrastorage.org/getpro/habr/upload_files/875/aa7/daf/875aa7daf8350ba4b3b37303803d5ca7.png"> severity is WARN и выбранные фильтры "severity", "_id", "path"" title="пример 5 -> severity is WARN и выбранные фильтры "severity", "_id", "path"" width="2249" height="824" data-src="https://habrastorage.org/getpro/habr/upload_files/549/dcd/b74/549dcdb745f98dc9f4a396697a2c5c6b.png">

severity is WARN и выбранные фильтры "severity", "_id", "path"" title="пример 5 -> severity is WARN и выбранные фильтры "severity", "_id", "path"" width="2249" height="824" data-src="https://habrastorage.org/getpro/habr/upload_files/549/dcd/b74/549dcdb745f98dc9f4a396697a2c5c6b.png">