Что пишут в блогах

- Книга «SQL. Курс молодого бойца» уже в продаже!

- Перестать лайкать лайки

- Питер Сенге. Пятая дисциплина. Искусство и практика обучающейся организации

- Итоги 2025 года (родилась дочка, конференции, курс по ChatGPT)

- ChatGPT, подсчитай количество страниц в книге и авторских листов

- Вайб-кодинг и вайб-тестинг — полный гайд на реальных проектах в Cursor и ChatGPT

- Новогодний QA квиз

- Не просри свое время

- Гуру на Урале 4 декабря

- Мои 12 недель в году. Часть 32 (ДР Влада и мой, болезни...)

Что пишут в блогах (EN)

- AI and Testing: Personal Marketability

- Everyone is NOT Responsible for Quality

- My LinkedIn break - six weeks in

- AI and Testing: Scaling Tests

- The Box and The Arrow.

- The people who lift you - Why mentors matter more than we admit

- AI and Testing: Refactoring Tests

- The Coming Productless Revolution

- Foundation of Taking Testing Seriously

- AI and Testing: Refining Tests

Онлайн-тренинги

-

Тестировщик ПО: интенсивный курс (ПОИНТ) со стажировкойНачало: 3 февраля 2026

-

Школа тест-менеджеров v. 2.0Начало: 4 февраля 2026

-

Python для начинающихНачало: 5 февраля 2026

-

Автоматизация тестов для REST API при помощи PostmanНачало: 5 февраля 2026

-

Применение ChatGPT в тестированииНачало: 5 февраля 2026

-

Азбука ITНачало: 5 февраля 2026

-

Инженер по тестированию программного обеспеченияНачало: 5 февраля 2026

-

Тестирование веб-приложений 2.0Начало: 6 февраля 2026

-

Аудит и оптимизация QA-процессовНачало: 6 февраля 2026

-

Школа Тест-АналитикаНачало: 11 февраля 2026

-

Bash: инструменты тестировщикаНачало: 12 февраля 2026

-

Docker: инструменты тестировщикаНачало: 12 февраля 2026

-

Chrome DevTools: Инструменты тестировщикаНачало: 12 февраля 2026

-

SQL: Инструменты тестировщикаНачало: 12 февраля 2026

-

Git: инструменты тестировщикаНачало: 12 февраля 2026

-

Школа для начинающих тестировщиковНачало: 12 февраля 2026

-

Регулярные выражения в тестированииНачало: 12 февраля 2026

-

Программирование на C# для тестировщиковНачало: 13 февраля 2026

-

Тестирование REST APIНачало: 16 февраля 2026

-

Техники локализации плавающих дефектовНачало: 16 февраля 2026

-

Логи как инструмент тестировщикаНачало: 16 февраля 2026

-

CSS и Xpath: инструменты тестировщикаНачало: 19 февраля 2026

-

Тестирование GraphQL APIНачало: 19 февраля 2026

-

Charles Proxy как инструмент тестировщикаНачало: 19 февраля 2026

-

Selenium IDE 3: стартовый уровеньНачало: 20 февраля 2026

-

Программирование на Python для тестировщиковНачало: 20 февраля 2026

-

Автоматизация тестирования REST API на JavaНачало: 25 февраля 2026

-

Тестирование безопасностиНачало: 25 февраля 2026

-

Тестирование мобильных приложений 2.0Начало: 25 февраля 2026

-

Автоматизация тестирования REST API на PythonНачало: 25 февраля 2026

-

Практикум по тест-дизайну 2.0Начало: 27 февраля 2026

-

Тестирование производительности: JMeter 5Начало: 27 февраля 2026

-

Организация автоматизированного тестированияНачало: 6 марта 2026

-

Программирование на Java для тестировщиковНачало: 6 марта 2026

-

Тестирование без требований: выявление и восстановление информации о продуктеНачало: 9 марта 2026

-

Автоматизация функционального тестированияНачало: 13 марта 2026

-

Создание и управление командой тестированияНачало: 19 марта 2026

| Введение в тестирование безопасности: использование NMAp, Tor, ProxyChains |

| 31.08.2020 00:00 | ||||||||||

|

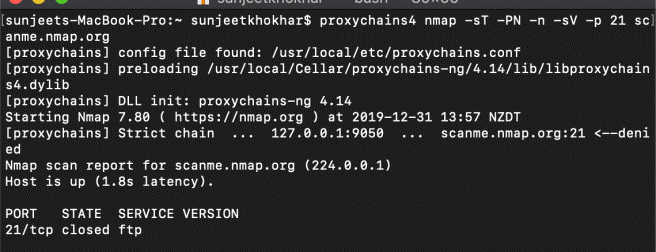

Цель: как прощупать удаленную цель, чтобы проверить, какие порты небезопасны и подвержены сетевым атакам? Шаг 1: Создайте или выберите готовый сканер сетевых портов. На основании своих изысканий, а также поговорив с более опытными коллегами, я выбрал Nmap, бесплатный инструмент проверки сетевой безопасности с открытым исходным кодом. Он очень популярен среди исследователей и профессионалов. Я использую Mac, и для него можно установить сканер через DMG-файл или через Homebrew. $ brew install nmap У Nmap есть свои недостатки – он "шумный", и его легко засечь по объемам трафика, которые он генерирует, выполняя свои операции. Это привело меня к шагу 2. Шаг 2: Найдите анонимный способ запуска вашего сканера сетевых портов, и выполните прощупывание более безопасным образом Найдите безопасный "оверлей", через который будет идти ваш трафик – вы сможете использовать Nmap анонимно, не подвергаясь уязвимостям со своей стороны. Я выбрал сеть Tor и их же Tor-браузер. Вот выдержка из отличного руководства по Tor: "Tor может быть знаком вам, как родина нелегальной онлайн-деятельности, место, где вы можете купить любой наркотик, место для любого криминала. Tor куда больше, чем об этом рассказывают в СМИ. Согласно Королевскому Колледжу, большая часть Tor легальна. Обычно при посещении веб-сайта ваш компьютер устанавливает прямое TCP-соединение с сервером сайта. Любой отслеживающий ваш Интернет может прочитать TCP-пакет. Он может выяснить, какой сайт вы посещаете, каков ваш IP-адрес, а также порт, к которому вы подключаетесь. Если вы используете HTTPS, никто не узнает, что было внутри пакета, однако иногда все, что нужно злоумышленнику – это знать, к кому вы подключаетесь. При использовании Tor ваш компьютер никогда не взаимодействует с сервером напрямую. Tor создает извилистый путь через 3 ноды Tor, и отправляет данные через эту цепь. Ключевой принцип Tor – многослойная маршрутизация, техника для анонимной и безопасной коммуникации в публичной сети. В многослойной маршрутизации сообщения завернуты в несколько слоев шифрования". Шаг 3. Объедините эти инструменты, чтобы прощупать свою цель Теперь план таков: вызвать Nmap-команды из терминала и перенаправить трафик через сеть Tor (ее инициирует браузер Tor, когда он запущен на локальной машине – по умолчанию это 127.0.0.1 9050). Дальнейшее изучение привело меня к полезному инструменту – Proxychains. Это основанный на unix инструмент, который отлично работает с Tor (если он настроен на распознавание трафика Tor как дефолтного) или любым другим прокси, или другими цепочками прокси, перенаправляя трафик с вашего локального хоста. Примечание: я пока не искал эквивалент Proxychains для Windows, поэтому полноценное решение пока что будет неполным. Итак: a) Установите Proxychains, используя HomeBrew: – $ proxychains4 brew install proxychains-ng b) Установите и запустите Tor из командной строки: $ brew install tor $ brew services start tor c) Выберите цель, разрешающую этичное тестирование безопасности. Я выбрал вариант от Nmap: scanme.nmap.org d) Перейдите в конфигурационный файл proxychains.conf (обычно находится по адресу /usr/local/etc), и если установка была успешной, вы увидите вот что: [ProxyList] # add proxy here ... # meanwile # defaults set to "tor"socks4 127.0.0.1 9050 e) Все готово к запуску команды nmap через тор. Наберите в терминале: $ proxychains4 nmap -sT -PN -n -sV -p 21 scanme.nmap.org Параметры в строчке выше означают следующее:

То есть мы сканируем порт 21 на scanme.nmap.org анонимно через Nmap, и смотрим, открыт он или закрыт f) Результат будет примерно таким: Как можно видеть выше, запрос отклонен, порт закрыт. Вот и все – простой базовый тест безопасности для сканирования портов в "безопасном" окружении. Информация к размышлению и домашнее задание Хосты часто блокируют конечные точки Tor, и тут вам пригодится ProxyChains. Вы можете присоединить один или несколько публичных прокси (тоже анонимных) к своей Tor-службе. Сканирование портов через Tor – процесс очень медленный, поэтому мне придется найти более масштабируемое решение для выполнения множества таких тестов. |