Что пишут в блогах

- 1 тест = 1 проверка. Чем хорош принцип атомарности в автотестах в Postman

- Новый функционал? Подождем до последнего. Как банки к АУСН подключались

- Хочешь ещё быстрее?

- Мы незаметно перескочили странную границу

- Книга «SQL. Курс молодого бойца» уже в продаже!

- Перестать лайкать лайки

- Питер Сенге. Пятая дисциплина. Искусство и практика обучающейся организации

- Итоги 2025 года (родилась дочка, конференции, курс по ChatGPT)

- ChatGPT, подсчитай количество страниц в книге и авторских листов

- Вайб-кодинг и вайб-тестинг — полный гайд на реальных проектах в Cursor и ChatGPT

Что пишут в блогах (EN)

- AI and Testing: Improving Retrieval Quality, Part 3

- AI and Testing: Improving Retrieval Quality, Part 2

- AI and Testing: Improving Retrieval Quality, Part 1

- Requirements lead into worse testing?

- AI and Testing: Contextual Precision

- Benchmarking results - Human, Human with AI, AI with Human and where we land

- AI and Testing: Faithfulness

- So, You “10x’d” Your Work…

- AI and Testing: Answer Relevancy

- AI and Testing: Evaluation and DeepEval

Онлайн-тренинги

-

Тестирование REST APIНачало: 2 марта 2026

-

Python для начинающихНачало: 5 марта 2026

-

Азбука ITНачало: 5 марта 2026

-

Инженер по тестированию программного обеспеченияНачало: 5 марта 2026

-

Организация автоматизированного тестированияНачало: 6 марта 2026

-

Программирование на Java для тестировщиковНачало: 6 марта 2026

-

Тестирование без требований: выявление и восстановление информации о продуктеНачало: 9 марта 2026

-

Школа тест-менеджеров v. 2.0Начало: 11 марта 2026

-

Bash: инструменты тестировщикаНачало: 12 марта 2026

-

Chrome DevTools: Инструменты тестировщикаНачало: 12 марта 2026

-

Docker: инструменты тестировщикаНачало: 12 марта 2026

-

SQL: Инструменты тестировщикаНачало: 12 марта 2026

-

Школа для начинающих тестировщиковНачало: 12 марта 2026

-

Git: инструменты тестировщикаНачало: 12 марта 2026

-

Регулярные выражения в тестированииНачало: 12 марта 2026

-

Автоматизация функционального тестированияНачало: 13 марта 2026

-

Техники локализации плавающих дефектовНачало: 16 марта 2026

-

Логи как инструмент тестировщикаНачало: 16 марта 2026

-

Тестировщик ПО: интенсивный курс (ПОИНТ) со стажировкойНачало: 17 марта 2026

-

Школа Тест-АналитикаНачало: 18 марта 2026

-

Charles Proxy как инструмент тестировщикаНачало: 19 марта 2026

-

CSS и Xpath: инструменты тестировщикаНачало: 19 марта 2026

-

Автоматизация тестов для REST API при помощи PostmanНачало: 19 марта 2026

-

Применение ChatGPT в тестированииНачало: 19 марта 2026

-

Создание и управление командой тестированияНачало: 19 марта 2026

-

Тестирование GraphQL APIНачало: 19 марта 2026

-

Тестирование веб-приложений 2.0Начало: 20 марта 2026

-

Автоматизация тестирования REST API на JavaНачало: 25 марта 2026

-

Автоматизация тестирования REST API на PythonНачало: 25 марта 2026

-

Тестирование безопасностиНачало: 25 марта 2026

-

Тестирование мобильных приложений 2.0Начало: 25 марта 2026

-

Программирование на C# для тестировщиковНачало: 27 марта 2026

-

Selenium IDE 3: стартовый уровеньНачало: 3 апреля 2026

-

Аудит и оптимизация QA-процессовНачало: 3 апреля 2026

-

Программирование на Python для тестировщиковНачало: 3 апреля 2026

-

Тестирование производительности: JMeter 5Начало: 10 апреля 2026

-

Практикум по тест-дизайну 2.0Начало: 10 апреля 2026

| Секреты JWT |

| 01.10.2020 00:00 |

|

Пользовались ли вы когда-нибудь JWT? Скорее всего, да, если вы хоть раз тестировали продукт с аутентификацией или авторизацией! Термин JWT произносится как "джот" и расшифровывается как JSON Web Token. JWT создаются компанией Auth0, чья цель – предоставить продуктам метод определения, есть ли у пользователя необходимые права для доступа к ресурсу. Чем хороши JWT? Они позволяют приложению проверить авторизационные данные, не передавая логин, пароль или куки. Перехватить можно любые запросы, но JWT не содержит персональных данных и зашифрован, поэтому его перехват не принесет особой пользы (чтобы узнать больше о разнице между токенами и куки, см. статью). Давайте посмотрим, как создаются JWT. JWT состоит из трех частей, которые образованы из последовательностей букв и цифр, и разделены точками. Один из лучших способов изучить JWT – это попрактиковаться с официальным JWT-дебаггером, поэтому сходите на jwt.io и проскролльте вниз, пока не увидите раздел Debugger. Часть первая: заголовок Заголовок содержит алгоритм, который используется для шифрования JWT, а также тип токена (который, конечно, JWT): {

Часть вторая: данные В данных содержатся утверждения пользователя. Существует три типа утверждений: Зарегистрированные утверждения: это стандартные, предопределенные кодом JWT утверждения.

Публичные утверждения: это другой тип часто использующихся утверждений, и они добавляются в реестр JWT. Примеры – это имя, почта, временная зона. Частные утверждения: эти утверждения определены создателями приложения, и специфичны для компании. К примеру, компания может назначить специфический userId всем своим пользователям, и это включается в утверждения. Вот пример из дебаггера jwt.io: {

Здесь объект – 1234567890 (не очень-то внятный объект), имя пользователя, у которого есть доступ к объекту – Джон До, а токен был выпущен в 1516239022 по Юникс-времени. Не понимаете, что значит это время? Используйте конвертер, чтобы выяснить это! Часть третья: подпись Подпись берет первые две секции и кодирует их в Base64. Затем к этим закодированным секциям добаляется секретный ключ – длинная строка букв и цифр. И наконец подпись шифрует все целиком по алгоритму HMAC SHA256. См. мою статью, чтобы узнать больше о шифровании и кодировании. Сводим все воедино JWT состоит из закодированного Заголовка, точки, закодированных Данных, точки, и закодированной подписи. Дебаггер JWT подсвечивает три секции разными цветами, чтобы их можно было различить. Если вы регулярно пользуетесь JWT в тестируемом ПО, попробуйте взять какой-то из них и посмотреть на него через JWT-дебаггер. Расшифрованные данные расскажут вам о том, как работает ваше приложение. Если у вас нет JWT, сделайте свой! Вы можете вставлять данные в секцию Payload дебаггера и посмотреть, как меняется зашифрованный JWT: {

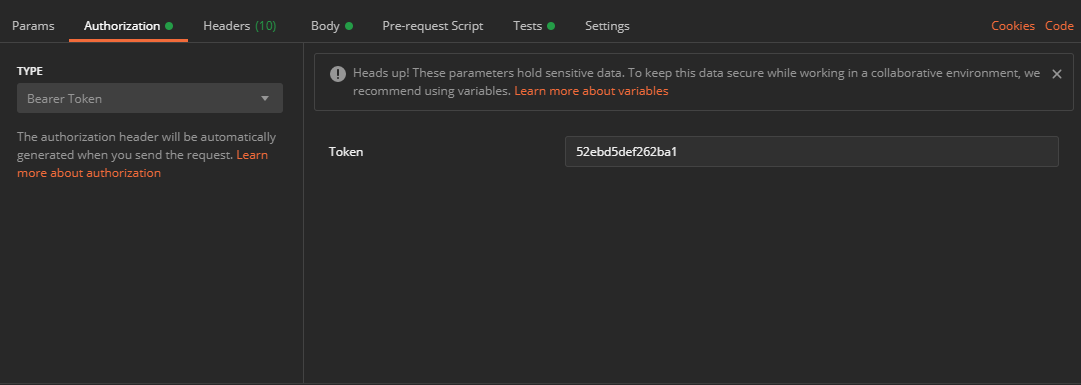

При декодировании реального JWT подпись не расшифровывается – секрет есть секрет! Но так как первые две части JWT закодированы, а не зашифрованы – их можно декодировать. Использование JWT Использовать JWT можно по-разному, но распространенный метод – передавать их в API-запросах через Bearer-токен. В Postman это выглядит примерно так: Тестирование JWT Теперь, когда мы разобрались с JWT, как же их тестировать?

Удачи, и хорошего тестирования! |